Zero/One Day Vulnerability

security flaw in software or hardware that's (not yet known to the vendor. / made public.)

오늘의 주제는 제로데이 / 원데이 취약점이다. 보안 교육을 받는 학생으로서 익숙한 단어인 만큼, 본격적으로 프로젝트에 들어가기 전 벨로그에도 한번 정리해두고 싶어 선정하였다.

1. One/Zero Day Vulnerability의 개요

1.1 정의와 기본 개념

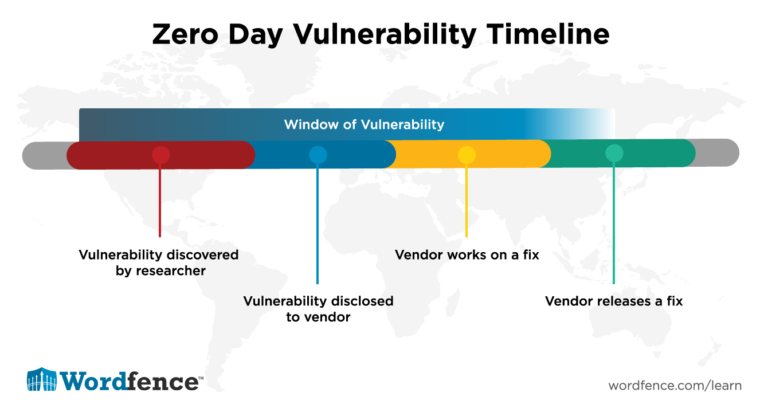

취약점(Vulnerability) 은 소프트웨어, 하드웨어, 네트워크 시스템 등에서 보안상의 약점을 의미하며, 공격자가 이를 이용해 시스템을 침해하거나 데이터를 탈취할 수 있다. 이 중 Zero Day Vulnerability(제로데이 취약점) 은 취약점이 처음 발견되었을 때, 해당 취약점에 대한 패치나 방어책이 마련되지 않은 상태를 뜻한다.

- "Zero Day" 라는 이름은 취약점이 발견된 이후 패치가 배포되기까지 "제로(0)일"이 경과했다는 점에서 유래되었다.

- 이러한 취약점은 개발자나 보안 전문가가 문제를 해결하기 전에 공격자가 악용하기 때문에 매우 심각한 보안 위협을 초래할 수 있다.

반면 One Day Vulnerability(원데이 취약점) 은 이미 알려진 취약점으로, 개발자나 보안 커뮤니티가 이를 인지하고 대응책(예: 패치)을 제공했지만, 여전히 업데이트되지 않은 시스템이 공격에 노출되는 경우를 지칭한다.

- One Day 취약점은 보안 업데이트를 적용하지 않은 사용자 또는 시스템 관리자의 부주의로 인해 발생하는 경우가 많다.

1.2 One Day와 Zero Day의 차이

Zero Day와 One Day 취약점의 주요 차이는 취약점의 "인지 여부"와 "대응 상태"에 있다.

| 구분 | Zero Day Vulnerability | One Day Vulnerability |

|---|---|---|

| 발견 상태 | 취약점이 처음 발견되었으며, 패치가 없는 상태 | 이미 알려진 취약점으로, 대응책(패치)이 존재 |

| 공격 가능성 | 높은 수준의 위협 가능성 (패치 미비) | 낮은 위협 가능성 (패치 가능) |

| 공격 방식 | 고도화된 공격 기술 사용 (예: 제로데이 익스플로잇) | 기존 공격 도구 및 방법론 재활용 |

| 예방 가능성 | 방어책이 마련되지 않아 예방이 어려움 | 보안 업데이트와 패치 적용으로 예방 가능 |

Zero Day의 사례

- Stuxnet 웜: 산업 제어 시스템(ICS)을 겨냥한 제로데이 취약점을 악용하여 이란의 핵 프로그램을 방해한 사례

- SolarWinds 공격: 공급망 공격의 일환으로, 제로데이 취약점을 악용하여 여러 정부 기관을 침해

One Day의 사례

- EternalBlue: NSA에서 개발한 취약점이 공개된 이후, WannaCry 랜섬웨어가 이를 활용해 전 세계적으로 피해를 초래

- 이 취약점은 공개된 이후에도 일부 시스템이 패치되지 않아 공격에 취약했다.

1.3 주요 특징과 보안에서의 중요성

주요 특징

-

Zero Day Vulnerability:

- 익스플로잇 키트 사용: 공격자는 제로데이 취약점을 악용하기 위해 고도로 정교한 익스플로잇 키트를 설계한다.

- 대응 시간 부족: 패치나 대응책이 없기 때문에, 보안 전문가와 개발자에게 상당한 압박을 준다.

- 공급망 공격과 연계: 제로데이 취약점은 소프트웨어 공급망 공격에서 자주 사용되며, 공격자가 대규모 피해를 일으킬 가능성이 높다.

-

One Day Vulnerability:

- 공격자의 접근성 증가: 취약점이 이미 공개되었기 때문에, 공격 도구가 널리 유포될 가능성이 높다.

- 사용자 부주의 문제: 시스템 관리자가 보안 업데이트를 적용하지 않아 발생하는 경우가 많다.

- 지속적인 위협: 취약점이 오랜 기간 동안 패치되지 않으면, 공격자는 이를 반복적으로 악용할 수 있다.

보안에서의 중요성

-

제로데이 방어의 복잡성:

- 제로데이 취약점은 대응책이 마련되기 전까지 기업과 기관에 심각한 위협이 된다. 특히 금융, 의료, 에너지와 같은 주요 산업에서의 데이터 유출 및 시스템 침해는 치명적일 수 있다.

-

패치 관리의 중요성:

- One Day 취약점은 보안 패치를 신속히 적용하면 방어할 수 있지만, 방치된 경우 주요 공격 벡터가 된다. 이를 통해 데이터 유출, 랜섬웨어 감염 등의 위험이 증가한다.

-

위협 인텔리전스의 역할:

- 보안 팀은 제로데이 및 원데이 취약점에 대한 정보를 신속히 수집하고, 이를 기반으로 예방 조치를 취해야 한다.

- 예: CVE(Common Vulnerabilities and Exposures) 데이터베이스 활용

- 예: 보안 이벤트 관리 시스템(SIEM)을 통해 위협 탐지

2. Zero Day 취약점의 발견과 악용

2.1 Zero Day 취약점이란?

Zero Day 취약점은 패치가 발표되기 전에 발견된 소프트웨어, 하드웨어, 네트워크 시스템의 보안 약점을 말한다. "Zero Day"라는 이름은, 해당 취약점에 대해 공개된 해결책이 없으며, 방어할 시간이 "제로(0)일"에 불과하다는 의미에서 유래되었다.

주요 특징

- 발견 후 즉시 악용 가능: 패치가 제공되지 않은 상태에서 공격자가 취약점을 빠르게 악용할 수 있다.

- 높은 공격 성공률: 방어책이 마련되지 않은 상태이므로, 방어 체계를 우회할 가능성이 크다.

- 고급 위협의 중심 요소: Zero Day 취약점은 APT(Advanced Persistent Threat)와 같은 정교한 공격에서 자주 사용된다.

발생 원인

- 코드 복잡성 증가: 현대 소프트웨어는 수백만 줄의 코드로 이루어져 있어, 개발자와 테스터가 모든 취약점을 발견하는 것은 불가능하다.

- 보안 테스트의 한계: QA(Quality Assurance) 과정에서 발견되지 않은 취약점이 런타임 환경에서 악용될 수 있다.

- 제한된 리소스: 소규모 개발팀이나 오픈소스 프로젝트는 보안 테스트에 충분한 리소스를 투자하기 어렵다.

2.2 취약점 탐지 방법 (Fuzzing, 코드 분석 등)

Zero Day 취약점은 매우 은밀하게 발견되며, 이를 탐지하기 위한 방법은 다음과 같다:

Fuzzing(퍼징)

Fuzzing은 소프트웨어의 입력 값에 임의의 데이터를 주입하여 예상치 못한 동작(예: 충돌, 메모리 누수)을 유발하는 방식으로 취약점을 탐지하는 기법이다.

- 작동 방식:

- 소프트웨어에 대량의 랜덤 데이터를 지속적으로 입력

- 프로그램이 충돌하거나 비정상적으로 동작하는지 관찰

- 충돌이 발생한 코드 경로를 추적하여 취약점을 확인

- 예시 도구:

- AFL(American Fuzzy Lop): 오픈소스 퍼징 도구로, 강력한 자동화 기능 제공

- libFuzzer: LLVM 기반의 퍼징 도구로, 코드 커버리지를 분석하며 동작

정적 코드 분석

소스 코드를 수동 또는 자동으로 검토하여 취약점을 찾는 방법이다.

- 주요 기법:

- 데이터 흐름 분석: 변수와 입력 값이 처리되는 경로를 추적하여 오류를 찾는다.

- 패턴 매칭: 취약점이 될 가능성이 있는 코드 패턴(예: 하드코딩된 비밀번호)을 탐지한다.

- 예시 도구:

- SonarQube: 코드 품질과 보안 취약점 분석 도구.

- Coverity: 정적 코드 분석 솔루션으로, C/C++ 등 다양한 언어 지원.

동적 분석

프로그램이 실행되는 동안 런타임 환경에서 취약점을 식별하는 방법이다.

- 예: 메모리 침범(Heap Overflow), 버퍼 오버플로우 등 실행 시 발생하는 취약점을 탐지.

리버스 엔지니어링

공격자는 이미 컴파일된 바이너리 파일을 디컴파일하여 취약점을 찾는다.

- 사용 도구:

- IDA Pro: 바이너리를 디컴파일하여 코드 흐름을 분석.

- Ghidra: NSA에서 제공하는 강력한 리버스 엔지니어링 도구.

2.3 Zero Day 공격의 사례와 영향

Zero Day 취약점은 고도화된 공격에서 자주 활용되며, 그 결과는 심각한 피해로 이어질 수 있다.

주요 사례

-

Stuxnet 웜(2010):

- 이란의 원심분리기를 손상시키기 위해 설계된 웜으로, Windows 운영체제의 제로데이 취약점 4개를 악용했다.

- 결과: 핵 프로그램 진행이 지연되고, 산업 제어 시스템(ICS)에 대한 위협이 증가했다.

-

SolarWinds 공급망 공격(2020):

- SolarWinds Orion 플랫폼의 취약점을 악용하여 미국 정부 및 기업의 데이터를 탈취한 사건

- 결과: 18,000개 이상의 조직이 영향을 받았으며, 제로데이 취약점의 공급망 공격 가능성이 확인되었다.

-

Log4Shell 취약점(2021):

- Apache Log4j 라이브러리에서 발견된 취약점으로, 원격 코드 실행(RCE)이 가능했다.

- 결과: 클라우드 서비스 및 기업 시스템에 광범위한 피해를 초래했다.

Zero Day 공격의 영향

-

국가 안보 위협:

- 정부 및 군사 네트워크의 데이터 유출로 이어질 수 있다.

- 예: 국가/조직 주도 공격(APT)

-

금융적 손실:

- 랜섬웨어 및 데이터 손실로 인해 기업의 재정적 피해 발생

-

사용자 신뢰 상실:

- 대규모 데이터 유출로 인해 브랜드 평판이 심각하게 손상될 수 있다.

3. One Day 취약점의 개념과 관리

3.1 One Day 취약점이란?

One Day 취약점은 이미 공개된 취약점으로, 보안 커뮤니티, 벤더 또는 연구자들이 해당 취약점에 대한 해결책(패치, 업데이트)을 발표했지만, 여전히 패치되지 않은 시스템에서 악용될 수 있는 취약점을 말한다.

- "One Day"라는 이름은 해당 취약점이 발견 및 보고된 후 일정 시간이 지났음을 나타낸다.

- 즉, 해당 취약점에 대한 정보가 이미 알려져 있으나, 사용자가 이를 인지하지 못하거나 패치를 적용하지 않아 여전히 공격에 노출된 상태를 의미한다.

특징

-

공개된 취약점 정보:

- One Day 취약점은 CVE(Common Vulnerabilities and Exposures)와 같은 공개 취약점 데이터베이스에 기록된다.

- 이로 인해 공격자는 취약점에 대한 자세한 기술 정보를 쉽게 얻을 수 있다.

-

패치 적용 여부에 따라 위험도 상이:

- 최신 업데이트를 적용한 시스템에서는 안전하지만, 패치되지 않은 시스템은 공격에 매우 취약하다.

-

낮은 기술적 진입 장벽:

- One Day 취약점은 Zero Day에 비해 기술적 요구 사항이 낮아, 스크립트 키디(script kiddie)와 같은 비전문가 공격자도 쉽게 악용할 수 있다.

사례

- EternalBlue 취약점(CVE-2017-0144):

- Microsoft의 SMBv1 프로토콜 취약점으로, NSA에서 개발한 익스플로잇이 유출된 후 WannaCry 랜섬웨어와 같은 공격에서 활용되었다.

- 많은 시스템이 패치되지 않아 전 세계적으로 큰 피해를 초래했다.

3.2 공개된 취약점의 활용 및 관리

공개된 취약점은 공격자와 방어자 모두에게 중요한 정보를 제공한다. 이를 효과적으로 관리하기 위해 다음과 같은 요소를 이해해야 한다.

공격자의 활용 방식

-

공격 도구 및 익스플로잇 재사용:

- 공개된 취약점 정보를 바탕으로 익스플로잇 코드가 제작되고, 다크웹이나 해커 포럼에서 거래된다.

- 공격자는 이러한 도구를 이용해 패치되지 않은 시스템을 표적 삼는다.

- 예: Metasploit 같은 공격 프레임워크에서 CVE 기반 모듈 사용

-

사회공학 기법과 결합:

- 사용자가 취약한 소프트웨어를 실행하도록 유도하는 피싱 이메일이나 악성 웹사이트를 통해 One Day 취약점을 악용

-

공격 자동화:

- 공격자는 봇넷을 이용해 대규모 스캔과 공격을 자동화하여 취약한 시스템을 탐지하고 침해한다.

관리 방안

-

취약점 데이터베이스 활용:

- CVE 및 NVD(National Vulnerability Database)를 주기적으로 모니터링하여 새로운 취약점을 빠르게 파악한다.

- 예: CVSS(Common Vulnerability Scoring System)를 사용해 취약점의 심각도를 평가

-

패치 관리 시스템 도입:

- 조직은 WSUS(Windows Server Update Services)나 SCCM(System Center Configuration Manager)와 같은 패치 관리 솔루션을 사용해 패치를 중앙에서 관리한다.

- 자동화된 패치 적용 기능을 활성화하여 업데이트 지연을 방지한다.

-

가상 패치(Virtual Patching):

- 패치를 적용할 수 없는 경우, WAF(Web Application Firewall) 등을 활용해 네트워크 계층에서 공격을 차단한다.

- 예: 오래된 장비나 레거시 시스템 보호

-

보안 교육과 인식 제고:

- 직원들에게 보안 업데이트와 패치 적용의 중요성을 교육하여 패치 관리에 대한 조직적 인식을 높인다.

3.3 One Day 공격 방어 전략

One Day 취약점은 이미 알려진 정보에 기반해 공격이 이루어지므로, 적절한 방어 전략이 있다면 효과적으로 대응할 수 있다.

방어 전략

-

정기적인 패치와 업데이트:

- 소프트웨어 벤더가 제공하는 최신 패치를 신속히 적용하여 공격 표면을 최소화한다.

- 정기적인 취약점 스캐닝 도구를 사용해 업데이트가 필요한 시스템을 식별한다.

- 예: Qualys, Nessus와 같은 취약점 스캐닝 도구

-

분산된 네트워크 구조 활용:

- 네트워크 세분화와 마이크로 세그멘테이션을 통해 취약점 공격이 네트워크 전체로 확산되는 것을 방지한다.

- Zero Trust 모델을 적용하여 네트워크 내에서도 지속적으로 인증과 검증을 시행한다.

-

침입 탐지 및 방지 시스템(IDS/IPS) 도입:

- IDS/IPS는 알려진 취약점 서명을 기반으로 공격을 탐지하고 차단한다.

- 예: Snort, Suricata와 같은 오픈소스 도구

-

백업 및 복구 계획:

- One Day 공격으로 인한 데이터 손실을 대비해 정기적인 백업을 시행하고, 복구 프로세스를 점검한다.

- 랜섬웨어와 같은 공격에서도 빠른 복구가 가능하도록 설계.

사례 분석

- Apache Struts 취약점(CVE-2017-5638):

- 이 취약점은 Equifax 데이터 유출 사건에서 악용되었다. 공격 당시 해당 취약점은 패치가 발표된 상태였지만, 패치를 적용하지 않아 약 1억 4,300만 명의 개인 정보가 유출되었다.

- 교훈: 패치 적용 지연은 조직에 치명적인 결과를 초래할 수 있다.

기술적 고려사항

-

패치 우선순위 설정:

- CVSS 점수가 높은 취약점부터 신속히 패치를 적용.

- 네트워크에서 외부에 노출된 시스템을 우선적으로 보호.

-

취약점 대응 팀 구성:

- 조직 내 보안 전문가로 구성된 전담 팀을 통해 취약점을 관리하고, 긴급 대응 절차를 수립한다.

4. 취약점의 개발 및 패치 과정

4.1 취약점 보고와 책임 있는 공개(Responsible Disclosure)

취약점 보고와 공개는 보안 연구자가 발견한 취약점을 소프트웨어 벤더나 관련 기관에 보고하고, 그 취약점이 해결된 후 공개하는 절차를 말한다. 이 과정은 책임 있는 공개(Responsible Disclosure) 원칙을 따르는 것이 일반적이다.

책임 있는 공개(Responsible Disclosure)의 절차

-

취약점 발견:

보안 연구자, 침투 테스터, 또는 자동화된 도구를 통해 소프트웨어의 취약점이 식별된다. -

취약점 보고:

연구자는 취약점을 발견한 후, 소프트웨어 벤더나 개발 팀에 이를 비공개적으로 보고한다.- 예시: 벤더의 보안 취약점 보고 포털 또는 이메일을 사용.

- 버그 바운티 프로그램(예: HackerOne, Bugcrowd) 플랫폼을 활용하기도 한다.

-

벤더의 대응:

보고된 취약점을 확인하고, 이를 재현하여 심각도를 평가한다. -

패치 개발:

취약점을 수정하는 코드를 작성하고, 내부 테스트를 통해 해당 패치의 안정성을 확인한다. -

공개 일정 협의:

벤더와 연구자는 패치 배포 일정과 취약점 공개 시점을 협의한다.- 일반적으로 패치가 배포된 후 90일 이내에 취약점이 공개된다.

-

취약점 공개 및 정보 공유:

연구자는 패치가 배포된 후 기술 세부 사항을 포함한 보고서를 공개하여, 보안 커뮤니티가 유사한 취약점을 방지할 수 있도록 도움을 준다.

책임 있는 공개의 중요성

-

공격 악용 방지:

- 취약점이 패치되기 전 공격자가 이를 악용하지 않도록 비공개 상태에서 보고가 이루어진다.

-

보안 향상:

- 취약점 공개는 다른 연구자와 개발자가 유사한 문제를 방지할 수 있도록 학습 기회를 제공한다.

-

신뢰 구축:

- 사용자와 기업 간의 신뢰를 유지하며, 기업의 보안 역량을 강화한다.

사례

- Google Project Zero는 발견된 취약점을 벤더에게 보고한 후, 90일 이내에 공개한다는 명확한 정책을 운영하고 있다.

4.2 패치 배포 과정과 업데이트 관리

패치 배포는 취약점 수정 후, 사용자가 이를 다운로드하고 적용할 수 있도록 배포하는 과정을 포함한다. 이 과정은 보안 문제 해결의 핵심 단계로, 잘못된 관리 시 심각한 보안 위험으로 이어질 수 있다.

패치 배포의 단계

-

취약점 분석 및 수정:

취약점의 근본 원인을 파악하고, 이를 해결하는 코드를 작성한다. -

테스트 및 검증:

작성된 패치가 기존 기능에 영향을 주지 않는지 확인하기 위해 광범위한 테스트를 진행한다.- 예: 회귀 테스트, 유닛 테스트 등

-

패치 배포 준비:

패치를 사용자 환경에 적합한 형태로 패키징한다.- 예: 운영체제 업데이트, 애플리케이션 패치 파일 등

-

배포 및 알림:

사용자가 업데이트를 인지하고 적용할 수 있도록 배포와 함께 공지사항을 발행한다.- 예: 이메일 알림, 자동 업데이트 알림

업데이트 관리의 모범 사례

- 자동 업데이트 설정:

사용자가 수동으로 업데이트를 적용할 필요 없이, 시스템이 자동으로 최신 패치를 다운로드하고 설치하도록 설정한다.- 예: Windows Update, macOS Software Update.

- 업데이트 우선순위 지정:

심각도가 높은 취약점 패치를 최우선으로 배포한다. - 패치 적용 후 검증:

업데이트 이후 시스템이 예상대로 작동하는지 확인한다.

사례

- Microsoft Patch Tuesday: Microsoft는 매월 둘째 주 화요일에 보안 패치를 정기적으로 배포하여, 사용자와 기업이 최신 보안 상태를 유지할 수 있도록 지원한다.

4.3 패치 적용 지연으로 인한 위험

패치 적용 지연은 보안 취약점이 이미 수정되었음에도 불구하고, 사용자가 해당 패치를 적용하지 않아 발생하는 문제를 의미한다. 이는 공격자에게 큰 기회를 제공하며, 보안 사고로 이어질 수 있다.

지연 원인

-

사용자 무관심:

일반 사용자가 업데이트의 중요성을 인지하지 못하거나, 번거로움 때문에 패치를 무시한다. -

레거시 시스템 문제:

기업은 오래된 시스템이나 소프트웨어가 새로운 패치와 호환되지 않는 경우, 업데이트를 주저한다. -

테스트 부족:

대규모 조직에서는 패치가 기존 인프라에 문제를 일으킬 가능성을 우려해 적용을 지연한다.

지연으로 인한 피해

-

공격 벡터 증가:

패치되지 않은 시스템은 공격자에게 익스플로잇을 시도할 수 있는 기회를 제공한다. -

금전적 손실:

랜섬웨어나 데이터 유출과 같은 공격으로 인한 피해는 수백만 달러에 이를 수 있다. -

브랜드 신뢰도 하락:

보안 사고로 인해 고객의 신뢰를 잃을 위험이 크다.

사례

- Equifax 데이터 유출 사건(2017): Apache Struts의 취약점(CVE-2017-5638)이 패치된 이후에도 업데이트를 적용하지 않아, 1억 4천만 명 이상의 고객 데이터가 유출되었다.

해결 방안

-

패치 자동화:

시스템에서 업데이트를 자동으로 다운로드하고 설치하도록 설정한다. -

취약점 스캔 도구 사용:

조직은 정기적으로 취약점 스캔 도구를 사용해 패치가 적용되지 않은 영역을 탐지하고, 조치를 취한다.- 예: Nessus, OpenVAS.

-

긴급 패치 적용 절차 마련:

심각한 보안 취약점에 대한 긴급 대응 프로세스를 설정하여, 지연 없이 패치를 적용할 수 있도록 한다.

5. Zero Day와 One Day 취약점 대응 방안

5.1 침입 탐지 및 위협 인텔리전스 활용

침입 탐지 시스템(IDS) 과 위협 인텔리전스(Threat Intelligence) 는 Zero Day 및 One Day 취약점 공격을 사전에 탐지하고 완화하는 데 핵심적인 역할을 한다.

침입 탐지 시스템(IDS)

-

서명 기반 탐지

- 알려진 공격 패턴(서명)을 데이터베이스로 저장하고, 네트워크 트래픽과 비교하여 위협을 식별한다.

- 단점: Zero Day 취약점처럼 새로운 공격에는 효과적이지 않다.

-

이상 탐지 기반

- 정상적인 네트워크 동작을 학습한 후, 비정상적인 트래픽을 감지한다.

- Zero Day 취약점 공격은 기존 서명 기반 탐지를 우회할 수 있지만, 비정상 행동을 통해 탐지될 가능성이 있다.

위협 인텔리전스(Threat Intelligence)

-

기능: 최신 취약점 정보, 공격 기법, 악성 도메인 등을 제공하여 보안 대응 속도를 높인다.

-

활용 방법:

- 위협 데이터 피드를 통합하여 실시간 모니터링

- 취약점 발생 시, 공격에 사용된 기법과 이를 방어하기 위한 지침을 제공

-

예시 도구:

- MISP(Malware Information Sharing Platform): 위협 정보를 공유하고 협업할 수 있는 오픈소스 플랫폼

- IBM X-Force Exchange: 글로벌 위협 인텔리전스 제공

5.2 보안 패치와 시스템 업데이트 자동화

보안 패치와 자동화된 업데이트는 One Day 취약점으로 인한 피해를 최소화하기 위한 가장 중요한 방법이다.

패치 자동화의 중요성

-

지연 없는 업데이트

- 자동화를 통해 사용자가 패치를 수동으로 적용하는 번거로움을 줄이고, 보안 위험을 신속히 제거할 수 있다.

-

대규모 환경에서의 효율성

- 엔터프라이즈 환경에서 수백 대 이상의 장치와 시스템을 중앙에서 관리하고 업데이트하는 데 효과적이다.

구현 방법

-

자동화 도구 활용

- WSUS(Windows Server Update Services) 또는 SCCM(System Center Configuration Manager)와 같은 관리 도구를 통해 조직 내 시스템을 업데이트.

-

취약점 관리 프로세스 구축

- 취약점 스캐너(예: Nessus, Qualys)를 정기적으로 실행하여, 업데이트가 필요한 시스템을 탐지하고 패치를 적용

-

가상 패치(Virtual Patch)

- 패치를 즉시 적용할 수 없는 경우, WAF(Web Application Firewall)와 같은 기술을 사용하여 취약점을 보호

- 예: 방화벽에서 특정 패턴의 트래픽을 차단하여 공격 완화

추가 고려 사항

- 자동화된 업데이트를 사용할 때, 시스템 안정성을 위해 테스트 환경에서 패치를 미리 적용하고 검증하는 절차가 필요하다.

- 레거시 시스템이나 폐쇄망 환경에서는 가상 패치 또는 네트워크 세분화로 추가적인 보호를 제공해야 한다.

5.3 공격 시뮬레이션을 통한 대비

공격 시뮬레이션은 조직이 Zero Day와 One Day 취약점에 대비하고 대응할 수 있도록 실습 환경에서 방어 기술을 테스트하는 방법이다.

시뮬레이션 방법

-

레드 팀/블루 팀 연습

- 레드 팀: 공격자 역할을 맡아 취약점을 악용하고, 방어 체계를 테스트

- 블루 팀: 방어자 역할을 맡아 실시간으로 위협을 탐지하고 대응 전략을 실행

- 이러한 연습은 실전에서 취약점을 어떻게 탐지하고 완화할지 실질적인 경험을 제공한다.

-

침투 테스트(Penetration Testing)

- 조직의 시스템에 실제 익스플로잇을 적용해 보안 상태를 점검

- 예: Metasploit을 사용해 공개된 취약점을 시뮬레이션하고, 방어 체계의 약점을 분석

-

위협 시뮬레이션 플랫폼 사용

- CALDERA, Atomic Red Team과 같은 오픈소스 도구를 활용해 APT 시뮬레이션과 Zero Day 공격 패턴을 테스트

공격 시뮬레이션의 장점

- 대응 시간 단축: 시뮬레이션을 통해 팀이 위협을 빠르게 탐지하고 대응하는 데 필요한 기술을 습득

- 정책 개선: 공격 시뮬레이션 결과를 바탕으로 보안 정책과 프로세스를 개선

- 취약점 식별: 기존 시스템에서 간과된 보안 약점을 탐지

6. 마무리

익숙하고, 그만큼 많이 봐 온 개념과 단어이지만 직접 조사해보니 새로운 지식들도 얻을 수 있었고, 무엇보다 감회가 새롭다. 추후 프로젝트에서 취약점 분석을 할 때 쓰일 만한 개념들이 많아, 나중이 기대된다.