WPA

Wi-Fi Protected Access

오늘의 주제는 WPA이다. 공유기를 다루거나 컴퓨터 네트워크 수업을 들을 때에도 간간이 들어볼 수 있는, 컴퓨터 전공에게는 생각보다 익숙한 단어이다. 이번에 수행하게 된 파이널 프로젝트에서 와이파이 공유기를 건드려야 하는 만큼, 배경 지식 개념으로 다루고 싶어 준비해 보았다.

1. WPA의 개요

1.1 WPA의 정의와 역할

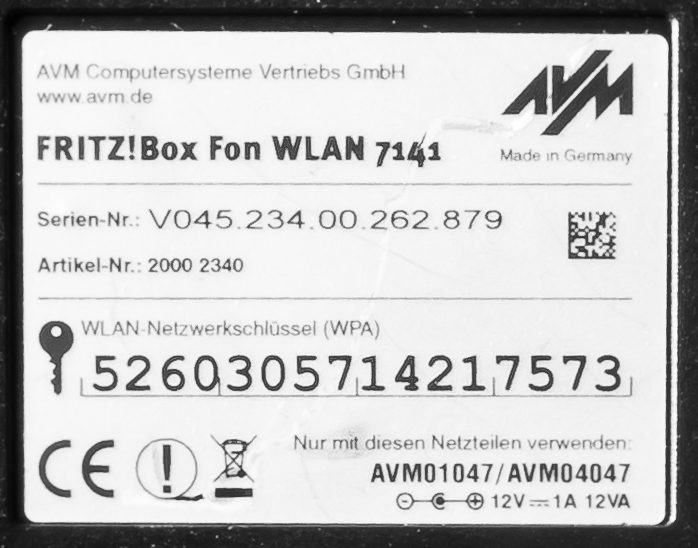

Wi-Fi Protected Access(WPA) 는 무선 네트워크의 보안을 강화하기 위해 개발된 프로토콜이다. 초기의 WEP(Wired Equivalent Privacy) 프로토콜이 지닌 심각한 취약점을 해결하기 위해 등장했으며, 데이터 전송 시 암호화와 인증을 제공한다. WPA는 사용자 데이터와 네트워크 트래픽을 보호하여 무단 접근 및 데이터 도청을 방지하는 데 중요한 역할을 한다.

1.2 WPA의 역사와 발전 (WEP에서 WPA로의 전환)

초기의 WEP는 데이터를 암호화하기 위해 RC4 스트림 암호와 고정 키를 사용했다. 하지만, IV(Initialization Vector) 재사용 문제와 짧은 키 길이로 인해 쉽게 공격당할 수 있었다. 이에 따라, WPA는 TKIP(Temporal Key Integrity Protocol) 를 도입하여 더 안전한 키 관리와 암호화를 제공하였다. 이후 WPA2는 AES 기반 암호화를 도입해 WPA의 보안을 대폭 개선했으며, 최근 WPA3는 더욱 발전된 인증과 암호화 기술로 무선 네트워크 보안을 강화했다.

1.3 WPA 표준의 종류 (WPA, WPA2, WPA3)

WPA

WPA는 2003년에 Wi-Fi Alliance에 의해 표준화되었다.

- TKIP(Temporal Key Integrity Protocol): 고정된 키 대신 키를 주기적으로 변경해 WEP의 취약점을 해결

- MIC(Message Integrity Code): 데이터 패킷의 무결성을 검증해 변조를 방지

- PSK(Pre-Shared Key)와 802.1X: 개인 사용자용 PSK 모드와 기업용 802.1X 모드를 지원

- 단점: RC4 기반 암호화를 여전히 사용하기 때문에 WPA 자체도 강력한 공격에 취약

WPA2

WPA의 후속 프로토콜로, 2004년에 표준화되었다.

- AES-CCMP(Advanced Encryption Standard - Counter Mode with Cipher Block Chaining Message Authentication Code Protocol): AES를 사용해 강력한 암호화 제공

- 802.11i 표준 준수: Wi-Fi 보안을 위한 최신 표준을 도입

- PSK와 Enterprise 모드: WPA와 마찬가지로 개인과 기업 환경에 맞는 보안 모드 제공

- 장점: 높은 보안성으로 현재까지 가장 널리 사용되는 표준

- 단점: 브루트포스나 패스프레이즈 관련 취약점은 여전히 존재

WPA3

WPA2의 한계를 극복하고, 현대 네트워크 환경에 맞춘 2018년 표준이다.

- SAE(Simultaneous Authentication of Equals): PSK를 대체하는 인증 방식으로, 패스프레이즈 추측 공격 방지

- 향상된 암호화 강도: WPA3는 192비트 암호화를 통해 엔터프라이즈 환경에 높은 보안성 제공

- 공개 네트워크 보호: OWE(Opportunistic Wireless Encryption) 를 통해 암호화되지 않은 네트워크에서도 데이터 보호

- IoT 보안 강화: IoT 장치를 안전하게 네트워크에 연결할 수 있도록 설계

- 단점: WPA3 지원 장치와의 호환성이 제한적이고, 구형 하드웨어에서 사용할 수 없음

WPA 표준 비교 표

| 기능 | WPA | WPA2 | WPA3 |

|---|---|---|---|

| 암호화 방식 | TKIP | AES-CCMP | AES-GCMP |

| 인증 방식 | PSK, 802.1X | PSK, 802.1X | SAE |

| 보안 수준 | 중간 | 높음 | 매우 높음 |

| 주요 개선 사항 | WEP 취약점 해결 | AES 도입으로 강력한 암호화 제공 | SAE, IoT 보안 강화, 공개 네트워크 보호 |

| 취약점 | TKIP의 약점 | 패스프레이즈 브루트포스 | 초기 구현 취약점 사례 존재 |

2. WPA의 작동 원리

2.1 WPA의 인증 및 암호화 방식

WPA의 작동 원리는 데이터의 기밀성과 무결성을 보장하고, 네트워크에 무단으로 접근하는 것을 방지하기 위해 설계된 암호화 및 인증 기술에 기반한다.

인증 방식

WPA는 두 가지 주요 인증 모드를 제공한다.

-

PSK(Pre-Shared Key) 모드:

이 모드는 개인 사용자를 위해 설계되었으며, 네트워크에 연결하기 위해 사전에 공유된 암호를 사용한다. PSK 모드에서는 WPA가 사용자의 입력 패스프레이즈를 기반으로 256비트 키를 생성하여 네트워크 인증에 사용한다.- 장점: 간단한 설정과 관리

- 단점: 암호가 약하거나 공유되면 보안 위협이 발생할 수 있음

-

Enterprise 모드:

기업 환경에서 사용되며, 802.1X 인증 프로토콜과 RADIUS(Remote Authentication Dial-In User Service) 서버를 통해 사용자의 인증 정보를 중앙에서 관리한다.- 장점: 사용자별 개별 인증이 가능하여 보안성이 높다.

- 단점: 추가적인 설정과 하드웨어 요구 사항이 있다.

암호화 방식

WPA는 데이터를 암호화하여 네트워크를 통해 전송되는 동안 도청과 변조를 방지한다. 암호화의 핵심은 TKIP이며, WPA2 이후에는 더 강력한 AES-CCMP로 대체되었다.

- 데이터 패킷의 각 비트는 암호화되어 전송 중 공격자가 데이터를 읽거나 변조할 수 없도록 보호된다.

- 암호화 키는 세션마다 변경되므로 도청과 재전송 공격을 방지한다.

2.2 TKIP(Temporal Key Integrity Protocol)와 CCMP(AES-CCMP)

TKIP(Temporal Key Integrity Protocol)

TKIP는 WEP의 취약점을 해결하기 위해 WPA에서 도입된 암호화 프로토콜이다.

-

동작 원리:

TKIP는 매 데이터 패킷마다 암호화 키를 변경하는 동적 키 생성 방식을 사용한다. 이를 통해 WEP의 정적 키 문제를 해결한다. -

구성 요소:

- 키 혼합(Key Mixing): 패킷 번호와 초기 키를 결합하여 고유한 암호화 키 생성

- 패킷 시퀀싱: 중복 패킷이나 재전송 공격 방지

- 32비트 CRC(Cyclic Redundancy Check): 데이터 무결성을 보장하고 변조를 탐지

-

한계:

RC4 스트림 암호를 기반으로 하기 때문에 WEP에서 개선되었지만 여전히 암호학적 약점을 지니고 있다.

CCMP(AES-CCMP)

AES-CCMP는 WPA2와 WPA3에서 사용되는 암호화 프로토콜로, TKIP를 대체하며 보안을 대폭 강화했다.

-

동작 원리:

CCMP는 AES(Advanced Encryption Standard) 와 CCM(Counter with CBC-MAC) 를 결합하여 데이터를 암호화하고 무결성을 보장한다. -

구성 요소:

- AES 암호화: 128비트 AES 블록 암호를 사용해 데이터를 암호화

- CBC-MAC(Cipher Block Chaining - Message Authentication Code): 데이터 무결성 확인 및 인증

-

장점:

AES는 현재 암호화 표준 중 가장 강력한 것으로 평가받아, 도청과 변조를 효과적으로 방지한다.

2.3 WPA3의 SAE(Simultaneous Authentication of Equals)와 강화된 보안

WPA3는 기존 WPA2의 약점을 보완하고 현대 네트워크 환경에 맞는 추가적인 보안 기능을 도입했다. 특히, SAE(Simultaneous Authentication of Equals) 는 WPA3의 핵심 인증 기술로, 패스프레이즈 기반 공격을 근본적으로 차단한다.

SAE의 동작 원리

-

Diffie-Hellman 키 교환:

사용자는 패스프레이즈를 기반으로 Diffie-Hellman 알고리즘을 통해 고유한 세션 키를 생성한다. 이를 통해 패스프레이즈를 직접 전송하지 않고도 보안을 유지할 수 있다. -

비대칭 키 교환:

두 사용자가 동일한 패스프레이즈를 사용하더라도, 각 인증 세션에서 생성되는 키는 항상 다르다. 이는 브루트포스 공격과 딕셔너리 공격을 효과적으로 방지한다.

WPA3의 추가 보안 기능

-

OWE(Opportunistic Wireless Encryption):

공개 네트워크에서도 암호화를 적용하여 데이터 도청 방지 -

강화된 암호화 강도:

WPA3는 192비트 보안 모드를 통해 민감한 환경에서도 사용할 수 있도록 설계되었다. -

Forward Secrecy:

세션 키가 유출되더라도, 과거의 통신 내용은 복호화되지 않는 보안 기능

SAE와 WPA2-PSK의 비교 표

| 특징 | WPA2-PSK | WPA3-SAE |

|---|---|---|

| 패스프레이즈 보안 | 브루트포스 공격에 취약 | 브루트포스 및 딕셔너리 공격 방지 |

| 키 교환 방식 | 정적 키 교환 | 동적 Diffie-Hellman 키 교환 |

| 공격 방어 | 패스프레이즈 유출 시 취약 | 패스프레이즈 유출 방지 |

| 암호화 강도 | AES-CCMP | AES-GCMP |

3. WPA의 보안 기술

3.1 암호화와 데이터 보호

WPA의 가장 중요한 보안 기능은 데이터를 암호화하여 무선 네트워크의 도청 및 변조를 방지하는 것이다. WPA는 초기에 TKIP(Temporal Key Integrity Protocol) 를 사용했으며, 이후 WPA2와 WPA3에서는 더 강력한 AES-CCMP로 전환되었다.

암호화 방식

-

TKIP:

-

TKIP는 WEP의 취약점을 해결하기 위해 설계되었으며, 데이터 패킷마다 고유한 암호화 키를 생성한다.

-

주요 특징:

- 128비트 키 길이로 데이터를 암호화

- 암호화 키를 매 패킷마다 갱신하여 재전송 공격 방지

-

단점: TKIP는 RC4 스트림 암호를 기반으로 하기 때문에 근본적인 암호학적 약점이 있다.

-

-

AES-CCMP:

-

AES 기반 CCMP(Counter Mode with CBC-MAC)는 WPA2와 WPA3의 핵심 암호화 기술로, 데이터의 기밀성과 무결성을 보장한다.

-

주요 특징:

- 128비트 AES 암호화를 사용하여 강력한 데이터 보호 제공

- CBC-MAC(Message Authentication Code)을 통해 데이터 변조 탐지

-

장점: 현재까지 알려진 공격에도 강력한 보안을 제공하며, 암호화와 인증을 통합적으로 처리한다.

-

데이터 보호의 중요성

암호화는 무선 네트워크의 데이터를 보호하는 기본 메커니즘이다. 암호화된 네트워크를 통해 전송되는 데이터는 해커가 중간에서 가로채더라도 해독할 수 없으므로, 사용자 정보와 통신 내용을 안전하게 보호할 수 있다.

3.2 무선 네트워크의 주요 취약점 방지

WPA는 다음과 같은 무선 네트워크 취약점을 방지하기 위해 설계되었다.

도청 방지

WEP의 초기화 벡터(IV) 재사용 문제로 인해 공격자가 패킷을 캡처하고 분석하여 암호화 키를 해독할 수 있었다. WPA는 패킷마다 고유한 암호화 키를 사용하여 이러한 문제를 해결했다.

재전송 공격 방지

TKIP와 AES-CCMP는 각각 MIC(Message Integrity Code)와 CBC-MAC을 사용하여 데이터 패킷이 변조되거나 재전송되지 않도록 보장한다.

- MIC: 데이터가 전송 중 변경되지 않았음을 확인

- CBC-MAC: 블록 단위로 데이터 무결성을 검사

무단 접근 방지

WPA는 PSK(Pre-Shared Key) 와 802.1X 인증 방식을 사용해 네트워크에 연결하려는 사용자의 신원을 확인한다. PSK는 비밀번호를 기반으로 작동하며, 802.1X는 RADIUS 서버와 함께 작동하여 기업 환경에서의 강력한 사용자 인증을 제공한다.

3.3 WPA에서의 인증 기법 (PSK vs. Enterprise 모드)

WPA는 두 가지 주요 인증 모드를 제공하여 개인 사용자와 기업 환경 모두에 적합한 보안 옵션을 제공한다.

PSK(Pre-Shared Key)

PSK는 개인 사용자나 소규모 네트워크에서 사용되는 간단한 인증 방식이다.

- 작동 방식:

- 네트워크에 연결하려면 사전에 공유된 비밀번호(패스프레이즈)를 입력해야 한다.

- 입력된 비밀번호는 해싱 과정을 거쳐 256비트 키로 변환되어 암호화에 사용된다.

- 장점:

- 설정이 간단하며, 추가 하드웨어나 소프트웨어가 필요하지 않다.

- 단점:

- 비밀번호가 유출되면 네트워크 전체가 노출될 위험이 있다.

- 패스프레이즈가 짧거나 예측 가능하면 브루트포스 공격에 취약하다.

Enterprise 모드

Enterprise 모드는 대규모 네트워크에서 사용되는 고급 인증 방식으로, 802.1X 표준과 RADIUS 서버를 사용하여 인증을 수행한다.

- 작동 방식:

- 각 사용자가 고유한 인증 정보를 통해 네트워크에 접근하며, RADIUS 서버는 사용자 정보를 확인하고 인증한다.

- 장점:

- 사용자별로 개별적인 인증이 가능하며, 패스프레이즈 유출 위험이 없다.

- 네트워크 관리자는 사용자 활동을 모니터링하고 접근 권한을 제어할 수 있다.

- 단점:

- RADIUS 서버 설정과 관리가 필요하며, 소규모 네트워크에서는 과도한 리소스가 필요할 수 있다.

PSK와 Enterprise 모드 비교

| 특징 | PSK(Pre-Shared Key) | Enterprise 모드 |

|---|---|---|

| 대상 환경 | 가정 및 소규모 네트워크 | 기업 및 대규모 네트워크 |

| 인증 방식 | 패스프레이즈 기반 | 사용자별 개별 인증 |

| 보안 수준 | 중간 | 높음 |

| 설정 난이도 | 간단 | 복잡 |

| 추가 요구사항 | 없음 | RADIUS 서버 필요 |

4. WPA의 취약점과 공격 기법

4.1 WPA-PSK의 취약점 (브루트포스, 패스프레이즈 공격)

WPA-PSK(Pre-Shared Key)는 개인 네트워크에서 널리 사용되는 간단한 인증 방식이다. 그러나 이 방식은 설정된 패스프레이즈(비밀번호)의 강도에 따라 보안성이 크게 달라지며, 여러 공격 기법의 대상이 될 수 있다.

브루트포스 공격

-

개념:

- 브루트포스 공격은 가능한 모든 조합의 패스프레이즈를 시도하여 네트워크 키를 추측하는 방식이다. 공격자는 WPA-PSK 네트워크의 4-way handshake를 캡처한 후, 이를 이용해 오프라인에서 암호를 시도할 수 있다.

-

동작 원리:

- 공격자는 무선 네트워크 트래픽을 캡처한다.

- 4-way handshake 데이터를 확보한 후, 패스프레이즈를 대입해 PBKDF2 키 도출 알고리즘을 통해 인증 키를 생성한다.

- 도출한 키가 네트워크 키와 일치하면, 공격자는 네트워크에 접근할 수 있다.

-

완화 방법:

- 강력한 패스프레이즈 사용: 최소 12자 이상의 복잡한 조합(문자, 숫자, 특수문자)

- WPA3로 업그레이드하여 브루트포스 공격 방지

패스프레이즈 기반 취약점

-

문제:

- 사용자가 짧고 간단한 패스프레이즈를 설정하면, 사전 공격(dictionary attack) 에 노출된다.

- 공격자는 사전 파일에 저장된 일반적인 비밀번호를 이용해 키를 빠르게 추측할 수 있다.

- 사용자가 기본 비밀번호를 설정했거나, 일반적인 패턴(예: "12345678", "password123")을 사용한 경우 취약성이 증가한다.

-

대응 방법:

- 랜덤 패스프레이즈 생성기를 사용하여 강력한 키 생성

- 주기적으로 비밀번호를 변경해 사전 공격 가능성을 최소화

4.2 KRACK(Key Reinstallation Attack)와 그 영향

KRACK 공격은 WPA2의 4-way handshake를 악용하여 암호화된 네트워크 트래픽을 도청하거나 조작할 수 있는 공격이다.

KRACK의 동작 원리

-

4-way handshake 취약점:

- WPA2는 클라이언트와 액세스 포인트 간에 암호화 키를 교환하기 위해 4-way handshake를 사용한다.

- KRACK 공격은 암호화 키를 재설치하는 과정에서 발생하는 취약점을 악용한다.

- 정상적인 세션 중 nonce(일회용 숫자) 와 키가 재설치되면, 초기화 벡터(IV)가 재사용되면서 암호화가 약화된다.

-

공격 시나리오:

- 공격자는 클라이언트와 액세스 포인트 사이의 통신을 가로채고, 키 재설치를 유도한다.

- 재설치된 키는 초기 상태로 재설정되며, 이를 통해 공격자는 데이터 패킷을 복호화하거나, 데이터를 삽입하거나 변조할 수 있다.

KRACK의 영향

-

도청:

- 공격자는 암호화된 데이터를 복호화하여 민감한 정보를 얻을 수 있다.

-

패킷 재전송 및 변조:

- 공격자는 패킷을 재전송하거나, 악성 데이터를 삽입하여 클라이언트를 공격할 수 있다.

-

서비스 중단:

- 클라이언트의 세션이 중단되거나 악성 네트워크에 강제로 연결될 수 있다.

KRACK에 대한 대응

-

패치 배포:

- WPA2의 소프트웨어 업데이트를 통해 nonce 재설치 취약점을 해결

- 주요 장치 제조업체는 KRACK 대응 패치를 신속히 배포했다.

-

WPA3 업그레이드:

- WPA3는 SAE(Simultaneous Authentication of Equals) 방식을 사용해 KRACK 공격을 방지한다.

-

TLS 사용:

- HTTPS 트래픽은 추가 암호화를 통해 KRACK 공격의 영향을 줄일 수 있다.

4.3 WPA3에서도 발생 가능한 잠재적 위협

WPA3는 기존 WPA2의 취약점을 해결하며 보안을 강화했지만, 여전히 몇 가지 잠재적인 위협이 존재한다.

전이 모드(Transition Mode) 취약점

-

개념:

- WPA3는 기존 WPA2 장치와의 호환성을 유지하기 위해 전이 모드를 제공한다.

- 전이 모드에서는 WPA3와 WPA2 장치가 동일한 네트워크에서 혼합되어 작동한다.

- 공격자는 WPA2의 취약점을 악용하여 WPA3 네트워크를 우회할 수 있다.

-

대응 방법:

- 네트워크에서 전이 모드를 비활성화하고, 모든 장치를 WPA3 호환 장치로 업그레이드

드래곤블러드(Dragonblood) 공격

-

개념:

- WPA3의 SAE 인증 방식은 강력한 보안을 제공하지만, 초기 구현에서 설계 오류가 발견되었다.

- 드래곤블러드 공격은 SAE의 암호학적 약점을 이용해 패스프레이즈를 추측한다.

-

공격 기법:

- 다운그레이드 공격: WPA3 네트워크를 WPA2로 강제 전환

- 사이드 채널 공격: SAE 키 교환 과정에서 타이밍 분석을 통해 암호를 추측

-

대응 방법:

- 최신 WPA3 펌웨어로 업데이트하여 취약점 패치 적용

- WPA3 인증 네트워크에서 SAE 파라미터를 정교하게 설정

IoT 장치의 취약점

WPA3는 IoT 장치의 보안을 강화했지만, IoT 환경에서의 기기 간 통신은 여전히 취약할 수 있다.

-

문제점:

- 일부 IoT 장치는 WPA3를 지원하지 않으며, WPA2의 전이 모드에서 동작한다.

- 기본 설정이 미흡하거나, 제조사의 보안 업데이트가 제공되지 않는 경우가 많다.

-

대응 방법:

- IoT 장치를 WPA3 호환 장치로 교체

- IoT 전용 네트워크를 분리하여 추가 보안 계층을 제공

5. WPA 보안 강화 및 설정 가이드

5.1 WPA3로의 업그레이드 필요성

WPA3는 WPA2의 여러 보안 취약점을 해결하고, 현대 네트워크 환경에 적합한 추가 기능을 제공하기 위해 설계되었다. WPA2는 여전히 널리 사용되지만, WPA3로 업그레이드하면 더 강력한 암호화와 인증 메커니즘을 통해 네트워크를 더욱 안전하게 보호할 수 있다.

WPA3 업그레이드의 주요 이유

-

SAE(Simultaneous Authentication of Equals):

- WPA3는 기존의 PSK(Pre-Shared Key) 방식 대신 SAE를 도입하여 패스프레이즈 기반 공격(브루트포스, 딕셔너리 공격)을 방지한다.

- 동적 키 교환 방식으로, 매 세션마다 새로운 키를 생성한다.

- 패스프레이즈가 유출되더라도 과거 통신 내용은 보호된다.

-

강화된 암호화 강도:

- WPA3는 192비트 보안을 지원하여 고도화된 암호화가 필요한 환경(예: 금융, 의료)에서도 안정적으로 작동한다.

-

공개 네트워크 보호:

- OWE(Opportunistic Wireless Encryption)를 통해 공개 Wi-Fi에서도 데이터를 암호화하여 도청을 방지한다.

-

IoT 장치와의 호환성 강화:

- WPA3는 IoT 장치가 네트워크에 안전하게 연결될 수 있도록 설계되었으며, 데이터 보호를 위한 새로운 표준을 제시한다.

WPA3로 업그레이드하는 방법

-

라우터 펌웨어 업데이트:

- 제조사에서 제공하는 최신 펌웨어를 설치하여 WPA3를 활성화한다.

-

WPA3 전용 네트워크 설정:

- WPA2/WPA3 전이 모드를 비활성화하고, WPA3만 사용하는 전용 네트워크를 구축한다.

-

호환 장치 업그레이드:

- WPA3를 지원하지 않는 장치는 최신 장치로 교체하여 보안 수준을 높인다.

5.2 강력한 패스프레이즈 생성과 관리

패스프레이즈는 네트워크의 첫 번째 방어선으로, 그 강도와 관리 방식이 네트워크 보안에 직접적인 영향을 미친다. 약한 패스프레이즈는 브루트포스 공격과 딕셔너리 공격에 취약하므로, 다음과 같은 방식으로 강력한 패스프레이즈를 생성하고 관리해야 한다.

강력한 패스프레이즈 생성

-

길이와 복잡성:

- 최소 12자 이상, 대문자, 소문자, 숫자, 특수문자를 조합

- 예:

P@ssw0rd!2024

-

의미 없는 문자열 사용:

- 사전에 존재하지 않는 무작위 문자열을 사용하여 사전 공격 방지

- 예:

q5T!r8B@z9%X

-

비밀번호 관리자 활용:

- 패스프레이즈 생성기와 관리 도구(LastPass, 1Password 등)를 사용해 강력하고 고유한 패스프레이즈를 생성하고 저장

패스프레이즈 관리

-

주기적인 변경:

- 중요한 네트워크의 경우 3~6개월마다 패스프레이즈를 변경

-

공유 제한:

- 패스프레이즈는 믿을 수 있는 사용자만 공유하며, 불필요한 노출을 방지

-

QR 코드 사용:

- 게스트 네트워크 접속을 위해 QR 코드를 생성해 안전하고 간편한 접속 제공

예시 코드: 강력한 패스프레이즈 생성

import secrets

import string

def generate_strong_passphrase(length=16):

chars = string.ascii_letters + string.digits + string.punctuation

passphrase = ''.join(secrets.choice(chars) for _ in range(length))

return passphrase

print("Generated Passphrase:", generate_strong_passphrase())5.3 엔터프라이즈 환경에서의 802.1X와 RADIUS 설정

802.1X와 RADIUS(Remote Authentication Dial-In User Service) 는 기업 환경에서 네트워크 접근 제어를 강화하는 데 사용되는 고급 인증 기술이다. 이 설정은 사용자를 중앙에서 관리하고, 개별적으로 인증하여 네트워크 보안을 대폭 향상시킨다.

802.1X와 RADIUS 개념

-

802.1X:

- IEEE 표준으로, 유선 및 무선 네트워크에서 사용자 인증을 제공하는 네트워크 접근 제어 프로토콜이다.

-

RADIUS:

- 중앙 집중형 인증 서버로, 사용자의 로그인 자격 증명을 확인하고, 네트워크 접근을 승인하거나 거부한다.

802.1X 인증의 동작 원리

-

사용자 인증 요청:

- 사용자가 네트워크에 접속하면 802.1X 클라이언트(예: Wi-Fi 장치)가 RADIUS 서버에 인증 요청을 보낸다.

-

자격 증명 확인:

- RADIUS 서버는 사용자 이름과 비밀번호 또는 인증서를 확인한다.

-

네트워크 접근 승인:

- 인증이 성공하면 클라이언트 장치에 네트워크 접근 권한이 부여된다.

엔터프라이즈 환경 설정

-

RADIUS 서버 설치:

- 무료 RADIUS 서버(예: FreeRADIUS) 또는 상용 솔루션을 설치

- 사용자 인증 정보를 데이터베이스 또는 Active Directory와 연동

-

802.1X 클라이언트 구성:

- 무선 라우터 또는 스위치에서 802.1X 모드를 활성화

- 각 사용자는 고유한 자격 증명을 통해 인증

-

보안 인증 방식 선택:

- EAP-TLS: 디지털 인증서를 사용하여 높은 보안성 제공

- PEAP: 사용자 이름과 비밀번호 기반 인증

802.1X와 RADIUS의 장점

-

사용자별 세분화된 접근 제어:

- 각 사용자에게 다른 권한과 네트워크 리소스를 할당할 수 있다.

-

보안 로그 기록:

- 사용자의 접속 기록과 인증 실패를 중앙에서 관리하여 네트워크 활동을 모니터링

-

고급 암호화 지원:

- WPA2 및 WPA3와 통합하여 암호화된 데이터 전송을 보장

예시: FreeRADIUS 설정

# FreeRADIUS 설치 (Ubuntu 기준)

sudo apt update

sudo apt install freeradius freeradius-utils

# 사용자 추가 (freeradius/users 파일 수정)

echo "testuser Cleartext-Password := \"password123\"" | sudo tee -a /etc/freeradius/3.0/mods-config/files/authorize

# 서비스 재시작

sudo systemctl restart freeradius6. WPA의 미래와 무선 보안

6.1 차세대 무선 보안 표준의 발전 방향

차세대 WPA의 필요성

WPA3는 현재 무선 보안의 표준이지만, 끊임없이 변화하는 사이버 위협 환경에 대응하기 위해서는 지속적인 표준 개선이 필요하다. 차세대 무선 보안 표준은 더욱 정교한 암호화 알고리즘, 강화된 인증 메커니즘, 그리고 새로운 네트워크 사용 사례를 반영해야 한다.

주요 발전 방향

-

양자 암호화(QKD: Quantum Key Distribution):

- 양자 컴퓨팅 기술의 발전으로 기존 암호화 방식이 무력화될 가능성이 있다. 차세대 무선 보안 표준은 양자 컴퓨터의 공격을 방지하기 위해 양자 안전 암호화 알고리즘(Post-Quantum Cryptography)을 채택할 것이다.

-

AI 기반 보안 자동화:

- 머신러닝과 AI 기술을 활용해 네트워크 이상 탐지와 자동화된 대응을 강화한다. 실시간 위협 감지를 통해 네트워크 침해를 최소화할 수 있다.

-

컨텍스트 기반 인증:

- 사용자의 장치, 위치, 행동 패턴 등을 분석해 네트워크 접근을 허용하거나 거부하는 방식이 도입될 것이다.

6.2 IoT와 WPA의 역할

IoT 보안의 필요성

IoT(Internet of Things) 기기의 폭발적인 증가로, 네트워크에 연결된 장치의 보안 관리가 중요한 과제로 떠오르고 있다. 많은 IoT 기기는 보안이 취약하며, WPA는 IoT 환경에서 데이터를 보호하는 핵심 기술로 자리 잡고 있다.

WPA의 IoT 적용 사례

-

IoT 전용 WPA 프로파일:

- WPA3는 IoT 기기에서 쉽게 구현할 수 있도록 설계된 전용 프로파일(WPA3 IoT Profile)을 제공한다. 이 프로파일은 저전력 기기와 호환되며, 데이터 암호화와 인증을 간소화한다.

-

Wi-Fi CERTIFIED Easy Connect:

- WPA3와 연계된 기술로, QR 코드 스캔을 통해 IoT 기기를 안전하게 네트워크에 연결할 수 있다. 복잡한 설정 과정 없이 암호화된 연결을 제공한다.

IoT 보안에서의 과제

-

제한된 자원: IoT 기기의 메모리와 처리 능력이 제한적이어서 강력한 암호화를 구현하기 어렵다.

-

패치 관리: 많은 IoT 기기는 정기적인 소프트웨어 업데이트가 제공되지 않아 보안 위협에 취약하다.

-

대규모 기기 관리: 네트워크에 연결된 IoT 장치가 많아질수록, WPA와 같은 보안 기술의 자동화된 관리와 정책 적용이 필수적이다.

6.3 WPA와 새로운 위협에 대한 대응 방안

새로운 위협 환경

WPA3는 기존의 WPA2 문제를 해결했지만, 여전히 새로운 보안 위협이 등장하고 있다.

- AI 기반 공격: AI 기술을 활용한 자동화된 패스프레이즈 추측 및 네트워크 분석 공격이 증가할 가능성이 있다.

- 사이버 물리적 위협: IoT 기기를 악용한 공격은 물리적 인프라에 실질적인 피해를 줄 수 있다.

대응 방안

-

보안 표준 강화:

- WPA3 이후의 표준은 공격자가 암호화와 인증 메커니즘을 우회하기 어렵게 설계되어야 한다.

-

위협 탐지 및 대응 시스템:

- 네트워크에 연결된 기기의 이상 행위를 실시간으로 모니터링하고 대응할 수 있는 SIEM(Security Information and Event Management) 시스템을 통합한다.

-

사용자 교육과 인식 제고:

- 최첨단 보안 기술만으로는 충분하지 않다. 사용자는 WPA3 설정 및 네트워크 보안 원칙을 이해하고 적용해야 한다.

사례 연구

- Wi-Fi Pineapple을 통한 악의적 AP 설정:

- WPA를 사용하는 네트워크도 사용자가 악성 액세스 포인트(AP)에 연결되면 데이터 유출에 노출

- 이를 방지하기 위해 사용자와 관리자는 SSID와 네트워크 보안 설정을 철저히 관리해야 함

새로운 보안 기술과의 통합

- IoT SAFE: IoT 기기에서 SIM 기반 인증을 통해 네트워크 보안을 강화하는 기술로, WPA와 통합하면 더욱 강력한 보안이 가능하다.

- 블록체인 기반 인증: 중앙 인증 서버의 의존도를 낮추고, 분산형 인증 시스템을 구축하여 WPA 네트워크의 안전성을 높인다.

7. 마무리

간단하게 조사하고 끝내려 했지만, 준비한 목차를 다 채우는 것 만으로 상당히 시간이 소모된 조사였다. 덕분에 파이널 프로젝트 때 쓰일 배경 지식들은 꽤 모은 것 같지만... 아직 완전히 체화된 것 같지는 않기에, 조금 더 신경써서 복습하는 시간을 가져봐야겠다.