Network Segmentation

architectural approach that divides a network into multiple segments or subnets, each acting as its own small network

오늘의 주제는 네트워크 세분화이다. 어제 다뤘던 주제에서 지나가듯이 한번 다뤘는데, 조금 깊이 알아보고 싶어 오늘의 주제로 삼았다.

1. 네트워크 세분화의 개요

1.1 네트워크 세분화의 정의

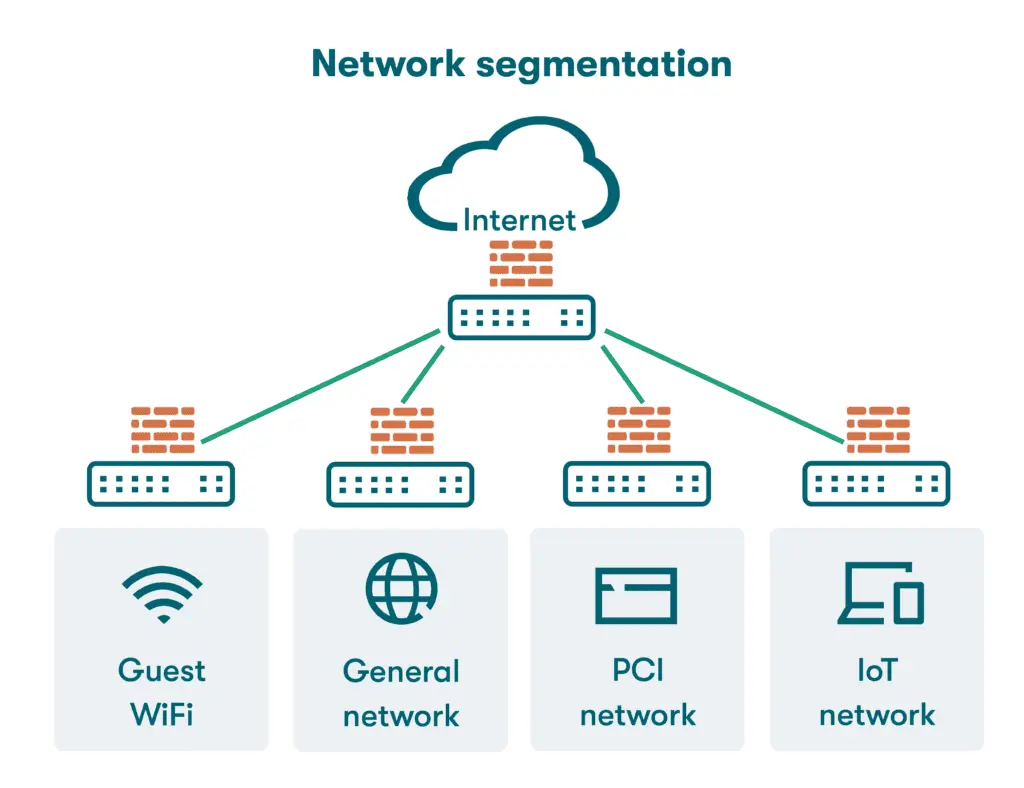

네트워크 세분화(Network Segmentation) 는 네트워크를 물리적 또는 논리적으로 작은 단위로 나누어, 각 세그먼트(segment)에 개별적인 보안 정책과 접근 제어를 적용하는 보안 기법이다. 이는 네트워크 내에서 발생할 수 있는 위협을 제한하고, 데이터와 시스템의 무단 접근을 방지하는 데 중요한 역할을 한다.

특징

- 경계 강화: 네트워크 세그먼트 간에 접근 제한이 적용되어, 공격자가 한 세그먼트에서 다른 세그먼트로 확산하는 것을 방지한다.

- 정책 중심 관리: 세그먼트별로 별도의 보안 규칙을 설정하여 데이터 보호 수준을 높인다.

예시

- 한 회사의 네트워크를 "인사팀", "재무팀", "개발팀" 등으로 세분화하여, 각 팀이 자신의 네트워크 리소스에만 접근할 수 있도록 제한

- 데이터베이스 서버를 별도의 세그먼트에 배치하고, 애플리케이션 서버만 데이터베이스와 통신하도록 설정

네트워크 세분화는 특히 민감한 데이터와 시스템을 보호하기 위한 현대적인 보안 전략의 필수 요소로 자리 잡았다.

1.2 네트워크 세분화가 필요한 이유

네트워크 세분화는 현대 보안 환경에서 증가하는 위협과 네트워크 복잡성을 효과적으로 관리하기 위해 필요하다. 네트워크 세분화는 단순히 보안을 강화할 뿐만 아니라, 효율적이고 체계적인 네트워크 관리에 기여한다.

1. 증가하는 사이버 보안 위협

- 내부자 위협: 조직 내부에서 발생하는 데이터 유출이나 비인가 접근을 방지할 수 있다.

- 외부 공격 확산 차단: 네트워크 침투 후 공격자가 내부 리소스 전체를 장악하지 못하도록 제한한다.

- 예: 랜섬웨어 공격 시, 세그먼트를 통해 확산을 방지

2. 민감한 데이터 보호

- 규제 준수: GDPR, HIPAA와 같은 규제는 민감한 데이터를 별도의 환경에서 보호할 것을 요구한다.

- 데이터 접근 제한: 민감한 데이터에 접근할 수 있는 사용자를 최소화함으로써 데이터 유출 가능성을 줄인다.

3. 네트워크 관리 및 효율성 개선

- 네트워크를 세분화하면 특정 트래픽을 제어하고, 성능을 최적화할 수 있다.

- 대규모 네트워크를 분할 관리함으로써 관리의 복잡성을 줄이고, 문제가 발생한 세그먼트만 점검 가능

실제 사례

- 금융 기관은 고객 데이터를 보호하기 위해 외부 접속 네트워크와 데이터베이스 네트워크를 분리하여 관리한다.

- 제조업체는 IoT 장치와 내부 네트워크를 분리하여 공격 표면을 줄인다.

1.3 기존 네트워크와의 차이점

기존의 네트워크 구조와 네트워크 세분화는 보안 철학과 관리 방식에서 큰 차이가 있다. 네트워크 세분화는 기존 네트워크 구조의 한계를 극복하고, 오늘날의 복잡한 네트워크 환경에 적합한 보안 모델로 자리 잡고 있다.

기존 네트워크 구조의 한계

- 모놀리식 구조:

- 네트워크 내부에서 모든 장치가 동일한 네트워크 환경을 공유.

- 내부 사용자는 보안 규칙이 적용되지 않은 상태로 자유롭게 접근 가능.

- 경계 중심 보안:

- 외부 네트워크(인터넷)와 내부 네트워크 간의 경계를 보호하는 방식에 의존.

- 내부의 비인가 접근이나 내부자 위협에는 취약.

네트워크 세분화의 개선점

-

내부 위협 방어

- 네트워크 내부를 세그먼트로 나누고, 세그먼트 간 접근을 제한하여 내부 위협을 방어

- 예: 한 사용자가 세그먼트를 탈출하지 못하도록 방지

-

세분화된 보안 정책 적용

- 각 세그먼트별로 고유한 보안 규칙을 설정하여, 리소스별 보호 수준을 다르게 설정 가능

- 예: 개발팀 네트워크와 재무팀 네트워크에 서로 다른 방화벽 규칙 적용

-

유연성과 확장성

- 네트워크 세분화는 클라우드 및 하이브리드 환경에서도 적용 가능하여, 확장성과 유연성을 제공

- 예: SaaS 기반 애플리케이션을 사용하는 부서를 별도의 세그먼트로 구성

기술적 비교

| 특징 | 기존 네트워크 | 네트워크 세분화 |

|---|---|---|

| 구조 | 단일 네트워크 | 세그먼트로 분리된 네트워크 |

| 보안 범위 | 경계 중심 | 내부와 외부 모두 보호 |

| 보안 정책 | 전체 네트워크에 동일한 정책 | 세그먼트별 개별 정책 적용 |

| 위협 방어 | 외부 위협 방어에 중점 | 내부 및 외부 위협 방어 |

2. 네트워크 세분화의 유형과 기술

2.1 물리적 세분화

물리적 세분화는 네트워크를 물리적으로 분리하여, 서로 다른 네트워크가 독립적으로 작동하도록 구성하는 방식이다. 이는 주로 민감한 데이터를 처리하는 시스템을 외부와 완전히 단절시켜 보안성을 극대화하고자 할 때 사용된다.

특징 및 작동 방식

- 독립적인 네트워크 인프라:

- 각 네트워크는 별도의 라우터, 스위치, 케이블을 통해 구성되며, 물리적으로 다른 네트워크와 격리된다.

- 공유 불가한 자원:

- 물리적 세분화를 통해 하나의 네트워크에 대한 공격이 다른 네트워크로 확산되지 않는다.

적용 사례

- 산업 제어 시스템(ICS):

- 공장 자동화 시스템은 기업 IT 네트워크와 물리적으로 분리되어 보안 위협을 방지

- 군사 및 금융 시스템:

- 민감한 데이터가 저장된 서버를 외부 인터넷 네트워크와 물리적으로 단절

장점과 한계

- 장점:

- 완벽한 네트워크 격리를 통해 보안성을 극대화

- 내부 네트워크와 외부 네트워크 간의 상호 작용을 물리적으로 차단

- 한계:

- 구현 및 유지보수 비용이 높으며, 유연성이 부족

- 확장이 어려워 대규모 네트워크에서는 비효율적

2.2 논리적 세분화 (VLAN, SDN 등)

논리적 세분화는 물리적인 네트워크 장비를 공유하면서, 소프트웨어 기술을 사용해 네트워크를 분리하는 방식이다. 이는 효율성과 확장성을 높이며, 다양한 환경에서 유연하게 적용 가능하다.

주요 기술

-

VLAN(Virtual Local Area Network)

- 스위치를 통해 동일한 물리적 네트워크 내에서도 별도의 가상 네트워크를 구성할 수 있다.

- VLAN 태그를 사용하여 데이터 패킷의 소속 네트워크를 식별

- 예: 동일한 건물에 있는 재무팀과 개발팀의 네트워크를 VLAN으로 분리

-

SDN(Software Defined Networking)

- 네트워크의 제어 기능을 데이터 플레인에서 분리하여 소프트웨어로 중앙 관리

- 네트워크 세그먼트를 동적으로 생성하고 관리할 수 있어 클라우드 환경에서 특히 유용하다.

- 예: 클라우드 서비스에서 특정 워크로드를 다른 서비스와 격리

장점과 한계

-

장점

- 물리적 인프라를 공유하면서도 네트워크를 유연하게 분리

- 비용 절감과 네트워크 자원 활용의 효율성 증가

-

한계

- VLAN 태그를 악용한 공격이나 설정 오류로 인한 보안 문제가 발생할 수 있음

- 소프트웨어 기반 기술에 대한 의존도 증가

적용 사례

-

기업 내 부서 간 네트워크 분리

- IT 부서, HR 부서 등의 네트워크를 VLAN으로 논리적으로 분리

-

클라우드 기반 서비스 보호

- SDN을 통해 각 클라우드 워크로드를 격리하여 공격 표면을 줄임

2.3 마이크로 세그멘테이션

마이크로 세그멘테이션(Micro-Segmentation) 은 네트워크를 애플리케이션이나 워크로드 수준으로 세분화하여, 각 세그먼트에 개별적인 보안 정책을 적용하는 고도화된 세분화 방식이다.

특징 및 작동 방식

-

애플리케이션 중심 보안

- 네트워크를 물리적 또는 논리적으로 나누는 대신, 애플리케이션 단위로 트래픽을 제어

-

정책 기반 세분화

- 네트워크 경로와 상관없이, 정책에 따라 애플리케이션이나 워크로드 간의 트래픽을 통제

주요 기술

-

호스트 기반 방화벽

- 각 워크로드에 방화벽 정책을 적용하여, 세그먼트 간 트래픽을 제한

-

Zero Trust Network Access(ZTNA)

- 사용자와 장치의 접근 요청을 개별적으로 검증하고, 최소 권한만 부여

장점과 한계

-

장점

- 네트워크 공격 확산 방지에 효과적

- 클라우드와 컨테이너 환경에서도 유연하게 적용 가능

-

한계

- 구현과 관리가 복잡하며, 높은 기술적 전문성이 요구됨

- 성능 문제: 세분화된 정책 적용으로 네트워크 부하가 증가할 수 있음

적용 사례

-

클라우드 워크로드 보호

- AWS나 Azure 환경에서 애플리케이션별 보안 정책을 설정하여 워크로드 격리

-

데이터 센터 보안:

- 데이터 센터 내에서 민감한 데이터와 일반 데이터를 분리하고, 각 트래픽에 세밀한 보안 규칙 적용

3. 네트워크 세분화의 구현 방법

3.1 방화벽과 ACL(Access Control List)을 활용한 세분화

방화벽과 ACL(Access Control List) 는 네트워크 세분화를 구현하는 기본적인 도구로, 네트워크 트래픽을 제어하고 특정 리소스에 대한 접근을 제한하는 데 사용된다.

방화벽을 활용한 세분화

-

방화벽의 역할:

- 네트워크 간의 경계를 설정하고, 트래픽을 허용하거나 차단하여 세분화를 구현

- 예: 외부 네트워크에서 내부 데이터베이스로의 직접적인 접근을 차단

-

내부 방화벽 설정:

- 조직 내부에서도 부서 간 트래픽을 제한하여 보안을 강화

- 예: HR 부서와 IT 부서 간에 데이터 공유를 제한

ACL을 활용한 세분화

-

ACL의 역할:

- 라우터나 스위치에서 트래픽을 필터링하며, 패킷의 출발지와 목적지 IP, 포트 번호 등을 기준으로 접근을 제어

- 예: 특정 IP 주소에서만 데이터베이스 서버에 접근할 수 있도록 설정

-

정책 기반 제어:

각 네트워크 세그먼트에 고유한 ACL을 적용하여, 데이터 유출 및 비인가 접근을 방지

예시

- 단일 방화벽 기반 세분화

외부 네트워크 -> 방화벽 -> 애플리케이션 서버

내부 네트워크 -> 방화벽 -> 데이터베이스 서버 - ACL 규칙 예제

allow 192.168.1.0/24 -> 192.168.2.10/32 port 3306

deny all -> 192.168.2.10/32장점과 한계

-

장점

- 설정이 비교적 간단하고, 기존 인프라에서도 쉽게 구현 가능

- 트래픽 제어를 통해 기본적인 보안 수준을 강화

-

한계

- 대규모 네트워크에서는 복잡성이 증가하며, 수동 관리는 비효율적

- 동적 환경(예: 클라우드)에서는 유연성이 부족

3.2 세분화 정책의 설계와 적용

네트워크 세분화는 효과적인 정책 설계와 이를 네트워크에 적용하는 과정에서 성패가 갈린다. 정책은 보안 요구 사항과 네트워크 특성을 고려하여 세밀하게 설계되어야 한다.

정책 설계 원칙

-

최소 권한 원칙(Principle of Least Privilege)

- 사용자가 업무 수행에 필요한 리소스에만 접근하도록 제한

- 예: 재무팀 직원은 재무 데이터베이스에만 접근 가능하도록 설정

-

위험 기반 접근

- 네트워크 세그먼트의 민감도에 따라 보안 수준을 차등 적용

- 예: 일반 사용자 세그먼트는 기본 보안 규칙만 적용, 민감 데이터 세그먼트는 다중 인증 요구

-

트래픽 흐름 분석

- 네트워크 트래픽을 분석하여, 정상적인 흐름을 기준으로 정책을 설계

- 예: 애플리케이션 서버에서 데이터베이스 서버로의 요청만 허용

정책 적용 과정

-

1단계: 네트워크 분석

- 네트워크 트래픽의 흐름과 리소스 간 상호작용을 분석

-

2단계: 정책 테스트

- 설계된 정책을 가상 환경에서 테스트하여 의도치 않은 차단이나 허용 여부를 확인

-

3단계: 점진적 적용

- 정책을 전체 네트워크에 일괄 적용하지 않고, 세그먼트별로 점진적으로 배포

예시 정책

- 데이터베이스 세그먼트 접근 제한:

3.3 클라우드 환경에서의 세분화

클라우드 환경은 기존 네트워크 세분화와는 다른 접근 방식이 필요하다. 클라우드 워크로드는 동적이며, 데이터와 애플리케이션이 여러 환경에 분산되어 있기 때문이다.

클라우드 세분화의 특징

-

동적 리소스 관리:

- 클라우드 리소스는 동적으로 생성되고 소멸하므로, 세분화 정책도 자동화되어야 한다.

-

멀티클라우드 환경 지원:

- AWS, Azure, Google Cloud 등 다양한 클라우드 환경에서의 일관된 세분화 적용

클라우드 세분화 기술

-

VPC(Virtual Private Cloud)

- 클라우드에서 격리된 네트워크 환경을 생성

- 예: AWS의 VPC를 사용하여 데이터베이스와 애플리케이션 서버를 분리

-

네트워크 보안 그룹(Security Groups)

- 각 클라우드 리소스에 대한 트래픽 규칙을 설정

- 예: AWS 보안 그룹을 사용해 외부 트래픽은 차단하고, 내부 서버 간 통신만 허용

-

마이크로 세그멘테이션

- 워크로드 수준에서 정책을 설정하여, 세그먼트 간 트래픽을 제어

구현 예시

- AWS VPC 설정

Public Subnet: Allow HTTP, HTTPS

Private Subnet: Allow DB traffic from App Subnet only - Azure NSG(Network Security Group) 설정

Rule 1: Allow Virtual Network -> Virtual Network

Rule 2: Deny Internet -> Private Subnet 효과

- 민감 데이터와 애플리케이션을 안전하게 격리

- 클라우드 리소스의 가시성을 높이고, 동적 환경에서도 세분화 유지

한계

- 복잡한 설정 및 관리 필요

- 멀티클라우드 환경에서 일관된 정책 적용의 어려움

4. 네트워크 세분화의 장점과 한계

4.1 네트워크 보안 강화

네트워크 세분화는 내부와 외부에서 발생하는 다양한 보안 위협에 대응하기 위해 네트워크를 세분화하여 보안성을 높이는 중요한 방법이다.

주요 보안 강화 효과

-

위협 격리

- 한 세그먼트에서 보안 사고가 발생하더라도, 다른 세그먼트로 위협이 확산되지 않도록 차단

- 예: 재무 데이터 세그먼트에 대한 랜섬웨어 공격이 개발 세그먼트로 확산되는 것을 방지

-

접근 통제 강화

- 각 세그먼트에 고유한 보안 정책을 적용하여, 불필요한 접근을 차단

- 예: 마케팅 팀은 인사 데이터에 접근할 수 없도록 설정

-

외부 공격 방어

- 외부 네트워크로부터 내부 네트워크에 대한 직접 접근을 차단하여, 악성 트래픽을 차단

효과와 필요성

네트워크 세분화를 통해 조직은 외부 침입과 내부 확산을 방지하여, 네트워크 전반의 보안성을 대폭 강화할 수 있다. 이는 특히 APT(Advanced Persistent Threat)와 같은 고도화된 공격에 대한 방어 전략으로 효과적이다.

4.2 내부자 위협 및 데이터 유출 방지

내부자 위협은 조직의 보안에서 간과할 수 없는 중요한 문제로, 네트워크 세분화를 통해 효과적으로 방어할 수 있다.

내부자 위협과 데이터 유출의 특징

-

내부자의 접근 권한 남용

- 직원이 자신의 권한을 이용해 민감 데이터를 무단으로 접근하거나 유출

-

우발적 사고:

- 내부자가 실수로 네트워크를 손상시키거나, 악성 소프트웨어를 실행

네트워크 세분화를 통한 해결

-

민감 데이터 보호:

- 중요한 데이터와 시스템을 별도의 세그먼트에 배치하고, 접근 권한을 제한

- 예: 고객 데이터베이스는 관리 세그먼트에서만 접근 가능하도록 설정

-

이상 활동 탐지:

- 내부자가 평소와 다른 네트워크 활동을 보이는 경우 경고를 발생시킴

-

로그 기록 및 분석:

- 세분화된 네트워크의 트래픽과 접근 기록을 분석하여, 의심스러운 활동을 빠르게 파악

효과

내부자 위협 방지와 데이터 유출 차단은 네트워크 세분화가 조직의 보안 강화에서 중요한 이유 중 하나이다.

4.3 운영 복잡성과 성능 문제

네트워크 세분화는 많은 보안 장점을 제공하지만, 설계와 운영 측면에서 몇 가지 도전 과제를 동반한다.

운영 복잡성

-

정책 관리의 어려움

- 각 세그먼트에 대해 별도의 보안 정책을 설정해야 하므로, 정책 관리의 복잡성이 증가

- 예: 여러 부서의 네트워크 세그먼트를 설정하고 유지보수하는 데 많은 리소스가 소요됨

-

설치 및 유지보수 비용

- 새로운 세그먼트를 추가하거나 기존 네트워크를 세분화하려면, 추가적인 비용과 시간이 요구됨

성능 문제

-

트래픽 처리 지연

- 세그먼트 간 트래픽 필터링과 검증 과정에서 응답 속도가 느려질 수 있음

-

리소스 소모 증가

- 세분화된 네트워크를 유지하려면 고성능의 네트워크 장비와 추가적인 처리 능력이 필요

- 예: 방화벽이나 ACL 규칙이 복잡할수록 네트워크 처리 속도가 저하될 가능성이 있음

해결 방안

-

자동화 도구 활용

네트워크 세분화 정책을 자동으로 생성하고 관리할 수 있는 소프트웨어 도입 -

정책 단순화

필요 이상으로 복잡한 세분화를 지양하고, 주요 리소스 중심으로 세그먼트를 설계 -

고성능 장비 도입

최신 네트워크 장비와 클라우드 기반 보안 솔루션을 사용하여 성능 문제를 완화

결론

운영 복잡성과 성능 문제는 네트워크 세분화 도입 시 반드시 고려해야 할 부분이며, 이를 해결하기 위해 적절한 도구와 기술을 활용하는 것이 중요하다.

5. 네트워크 세분화의 실제 사례와 응용

5.1 주요 기업의 도입 사례

사례 1: Target Corporation의 데이터 유출 사건 대응

2013년, Target Corporation은 PoS(Point of Sale) 시스템을 대상으로 한 대규모 데이터 유출 공격을 경험했다. 이 사건 이후, Target은 네트워크 세분화를 통해 내부 시스템 보안을 강화했다.

- 도입 후 변화:

- 고객 결제 정보를 처리하는 PoS 네트워크와 일반 IT 시스템 네트워크를 분리

- PoS 네트워크에서 발생하는 모든 트래픽을 별도의 방화벽과 정책으로 모니터링

- 효과:

내부 침입 시, 민감 데이터에 대한 접근을 물리적으로 차단하여, 향후 유사한 공격을 방지

사례 2: Google의 BeyondCorp 전략

Google은 내부 네트워크 보안을 강화하기 위해 BeyondCorp라는 제로 트러스트 기반 네트워크 세분화를 도입했다.

- 구현 방식:

- 내부 네트워크를 여러 세그먼트로 나누어, 사용자의 역할과 장치 상태에 따라 접근 권한을 차등 부여

- 데이터 센터, 클라우드 리소스, 직원 네트워크를 각각 별도의 세그먼트로 분리

- 효과:

사용자 신원을 지속적으로 검증하며, 내부 네트워크 침투 시도도 제한

사례 3: JP Morgan Chase

JP Morgan Chase는 금융 데이터를 보호하기 위해 네트워크 세분화를 적극 활용했다.

- 구현 방식:

- 고객 데이터베이스 서버를 다른 네트워크 세그먼트로 격리

- 클라이언트 애플리케이션과 데이터베이스 간의 통신에 엄격한 방화벽 정책을 적용

- 효과:

금융 데이터 유출 가능성을 낮추고, 내부 직원의 불법적 데이터 접근을 차단

5.2 데이터 센터와 클라우드에서의 활용

데이터 센터에서의 세분화

데이터 센터는 다수의 서버와 워크로드를 관리하는 중심 허브로, 네트워크 세분화를 통해 보안을 강화할 수 있다.

사례: Facebook 데이터 센터

- 구현 방식:

- 서버 클러스터를 네트워크 세그먼트로 나누고, 워크로드 별로 접근 정책을 분리

- 네트워크 트래픽을 실시간으로 모니터링하며, 비정상적인 트래픽은 자동으로 차단

- 효과:

Facebook은 데이터 센터 내 보안 사고를 예방하고, 특정 세그먼트에 발생한 보안 위협이 전체 네트워크로 확산되지 않도록 방지했다

클라우드 환경에서의 세분화

사례: Netflix의 클라우드 보안 모델

Netflix는 AWS 기반 클라우드 인프라에서 VPC(Virtual Private Cloud) 와 마이크로 세그멘테이션을 사용하여 네트워크 보안을 구현했다.

- 구현 방식

- 각 서비스(예: 스트리밍, 결제 처리)를 별도의 세그먼트에 배치

- 네트워크 보안 그룹(Security Group)을 설정하여, 서비스 간 비인가 트래픽 차단

- 효과

보안 위협이 한 서비스에서 다른 서비스로 확산되는 것을 방지하고, 클라우드 워크로드의 보안성을 높였다

5.3 IoT 및 산업 제어 시스템(ICS)에서의 세분화

IoT와 산업 제어 시스템(ICS)은 물리적 장치와 네트워크를 연결하여 동작하는 특성상, 네트워크 세분화를 통해 추가적인 보안 계층을 제공해야 한다.

사례: Siemens의 산업 제어 네트워크 세분화

- 구현 방식:

- 생산 라인별로 네트워크를 분리하고, 공장 내부 IT 시스템과 ICS 네트워크를 별도로 격리

- ICS 네트워크에 접근하려면, 별도의 인증과 방화벽을 통과하도록 설정

- 효과:

사이버 공격으로 인한 제조 공정 중단을 예방하고, 민감한 데이터와 생산 환경을 보호

IoT 네트워크에서의 세분화

사례: Amazon의 스마트 홈 기기

Amazon은 스마트 홈 기기에서 발생할 수 있는 보안 위협을 방지하기 위해 IoT 네트워크를 분리하여 관리한다.

- 구현 방식:

- Echo와 같은 IoT 장치를 일반 사용자 네트워크와 격리

- 네트워크 세그먼트 간 통신을 제한하고, 외부 연결을 지속적으로 검증

- 효과:

IoT 기기를 악용한 DDoS 공격 가능성을 낮추고, 사용자 데이터를 안전하게 보호

결론

IoT와 ICS에서 네트워크 세분화는 물리적 환경과 디지털 환경 모두를 보호하는 데 필수적이다. 이는 데이터 유출 방지뿐만 아니라, 네트워크 내부 장치의 안정성을 확보하는 데도 효과적이다.

6. 마무리

오늘로서 프로젝트가 마무리되고, 다음 프로젝트까지 약 2주 간의 방학이 시작된다. 6주 간 정말 한시도 허투루 쓰지 않고 고생한 자신을 위해 오늘은 쉴까 했는데, 어느새 난 벨로그를 키고 있었다... 습관이 잘 들어서 다행인건가?