PassKey

replacement for passwords

오늘의 주제는 패스키이다. 그저께쯤에 팀원과 이야기 중에 나왔던 주제인데, 일상 속에서 기기를 사용하며 몇번인가 마주쳤던 주제라 한번 다뤄 보고 싶었다. 가능한 보안 측면에 주목하여 한번 알아보자.

1. 패스키의 개요

1.1 패스키의 정의와 기본 개념

패스키(Passkey)는 기존 비밀번호의 대안으로, 사용자가 기억할 필요 없이 간편하고 안전한 인증을 제공하는 새로운 방식이다. 패스키는 공개 키 암호화 기술을 활용하여, 사용자 장치와 서버 간 인증을 수행한다.

- 공개 키와 개인 키 쌍으로 구성되며, 개인 키는 사용자의 장치에 안전하게 저장되고 공개 키는 서버에 저장된다.

- 사용자는 패스키를 통해 단순히 생체 인증(지문, 얼굴 인식)이나 핀(PIN) 입력으로 본인 인증을 완료할 수 있다.

이 방식은 사용자의 비밀번호를 기억하거나 입력할 필요를 없애면서도, 보안성을 강화하는 것이 핵심이다.

1.2 전통적 비밀번호와의 차이점

패스키는 기존 비밀번호의 단점을 해결하기 위해 설계되었다. 전통적인 비밀번호와 패스키의 주요 차이점은 다음과 같다.

1. 보안성

- 비밀번호: 사용자 기억에 의존하며, 짧거나 예측 가능한 비밀번호는 공격에 취약하다.

- 예: 비밀번호

password123은 크리덴셜 스터핑 및 사전 공격(dictionary attack)에 쉽게 노출된다.

- 예: 비밀번호

- 패스키: 공개 키 암호화 기반으로, 비밀번호 유출 문제를 근본적으로 제거한다.

- 개인 키는 사용자 장치에만 저장되며, 서버에는 노출되지 않는다.

2. 사용자 경험(UX)

- 비밀번호: 사용자가 기억하고 입력해야 하며, 복잡한 비밀번호는 사용 편의성을 떨어뜨린다.

- 패스키: 사용자는 지문, 얼굴 인식 또는 PIN 입력을 통해 인증할 수 있으며, 기억하거나 입력할 필요가 없다.

3. 인증 방식

- 비밀번호: 텍스트 기반 인증으로, 피싱 및 브루트포스 공격에 취약하다.

- 패스키: 공개 키와 개인 키를 활용한 암호화 인증으로, 피싱 및 재사용 공격을 방지한다.

| 항목 | 비밀번호 | 패스키 |

|---|---|---|

| 저장 위치 | 서버에 저장됨 | 공개 키는 서버, 개인 키는 장치에 저장 |

| 입력 요구사항 | 사용자가 기억하고 입력해야 함 | 생체 인증 또는 PIN으로 간편 인증 |

| 보안 취약점 | 유출, 재사용, 피싱, 크랙킹 공격 | 공개 키 암호화로 유출 및 재사용 문제 없음 |

1.3 패스키의 도입 배경과 필요성

패스키는 전통적인 비밀번호 방식이 가진 보안 및 사용성 문제를 해결하기 위해 도입되었다. 패스키는 보안성과 사용 편의성 사이의 균형을 맞추며, 비밀번호 없는 시대를 앞당기고 있다.

1. 전통적인 비밀번호의 한계

- 보안 취약점:

- 비밀번호는 크리덴셜 스터핑, 피싱, 사전 공격 등 다양한 위협에 쉽게 노출된다.

- 2022년 한 조사에 따르면, 유출된 비밀번호 중 60% 이상이 여러 계정에서 재사용된 것으로 나타났다.

- 사용자 부담:

- 복잡한 비밀번호는 기억하기 어렵고, 주기적으로 변경해야 하는 요구사항은 사용자 경험을 악화시킨다.

2. 패스키의 필요성

- 강화된 보안: 개인 키가 장치에 안전하게 저장되고 서버에 전송되지 않아, 유출 가능성을 제거한다.

- 피싱 방지: 사용자는 실제 서버와 통신하므로 피싱 사이트에서 패스키를 악용할 수 없다.

- 편리한 사용자 경험: 생체 인증과 같은 방식은 사용자의 입력 부담을 줄이고, 빠르고 간단한 인증을 가능하게 한다.

3. 도입 사례와 전망

패스키는 FIDO2(WebAuthn) 표준의 일환으로 개발되어, Google, Apple, Microsoft와 같은 주요 기술 기업에서 도입하고 있다.

- 예시: Apple의 Passkeys는 Face ID와 Touch ID를 사용해 사용자를 인증하며, 사용자가 특정 웹사이트에 로그인할 때 추가적인 비밀번호 입력 없이 인증을 수행한다.

2. 패스키의 작동 원리

2.1 공개 키 암호화 기반 인증

패스키는 공개 키 암호화(Public Key Cryptography) 를 기반으로 작동한다. 공개 키와 개인 키라는 두 개의 키 쌍을 사용하여, 데이터 전송 시 안전성을 보장한다. 이 방식은 기존 비밀번호 인증보다 훨씬 안전하며, 특히 피싱 및 중간자 공격(Man-in-the-Middle Attack)에 강하다.

- 공개 키: 누구나 접근할 수 있도록 서버에 저장된다.

- 개인 키: 사용자 장치에만 저장되며, 외부에 노출되지 않는다.

패스키의 인증 과정

- 키 생성:

사용자 계정 생성 시, 장치에서 공개 키와 개인 키 쌍을 생성한다. - 공개 키 저장:

공개 키는 서버에 저장되고, 개인 키는 장치에 안전하게 보관된다. - 인증 요청:

사용자가 로그인하면 서버가 난수(Challenge)를 생성하여 장치에 전송한다. - 응답 생성:

장치가 개인 키로 난수를 암호화한 후, 서버로 응답을 보낸다. - 응답 검증:

서버는 공개 키로 암호화된 응답을 검증하여, 사용자의 신원을 확인한다.

공개 키 암호화의 장점

- 보안 강화: 개인 키는 외부로 전송되지 않아 유출 위험이 없다.

- 피싱 방지: 서버는 공개 키를 이용해 응답을 검증하므로, 피싱 사이트에서는 패스키를 악용할 수 없다.

2.2 패스키 생성, 저장, 인증 과정

패스키는 사용자의 계정 생성, 저장, 인증 과정에서 비밀번호와 다른 방식으로 작동한다. 패스키의 생성, 저장, 인증 과정은 사용자와 서버 간에 신뢰를 구축하며, 보안을 극대화하는 역할을 한다.

1. 패스키 생성 과정

패스키는 계정을 생성하거나 등록할 때 만들어진다.

- 사용자는 생체 인증(지문, 얼굴 인식) 또는 PIN 입력을 통해 키 쌍을 생성한다.

- 장치가 공개 키와 개인 키 쌍을 생성하며, 공개 키는 서버에, 개인 키는 로컬 장치의 보안 모듈(Secure Enclave, TPM 등)에 저장된다.

2. 패스키 저장

- 공개 키: 인증 서버에 저장되며, 사용자 계정과 연계된다.

- 개인 키: 사용자의 장치에 저장되며, 장치 밖으로 유출되지 않는다.

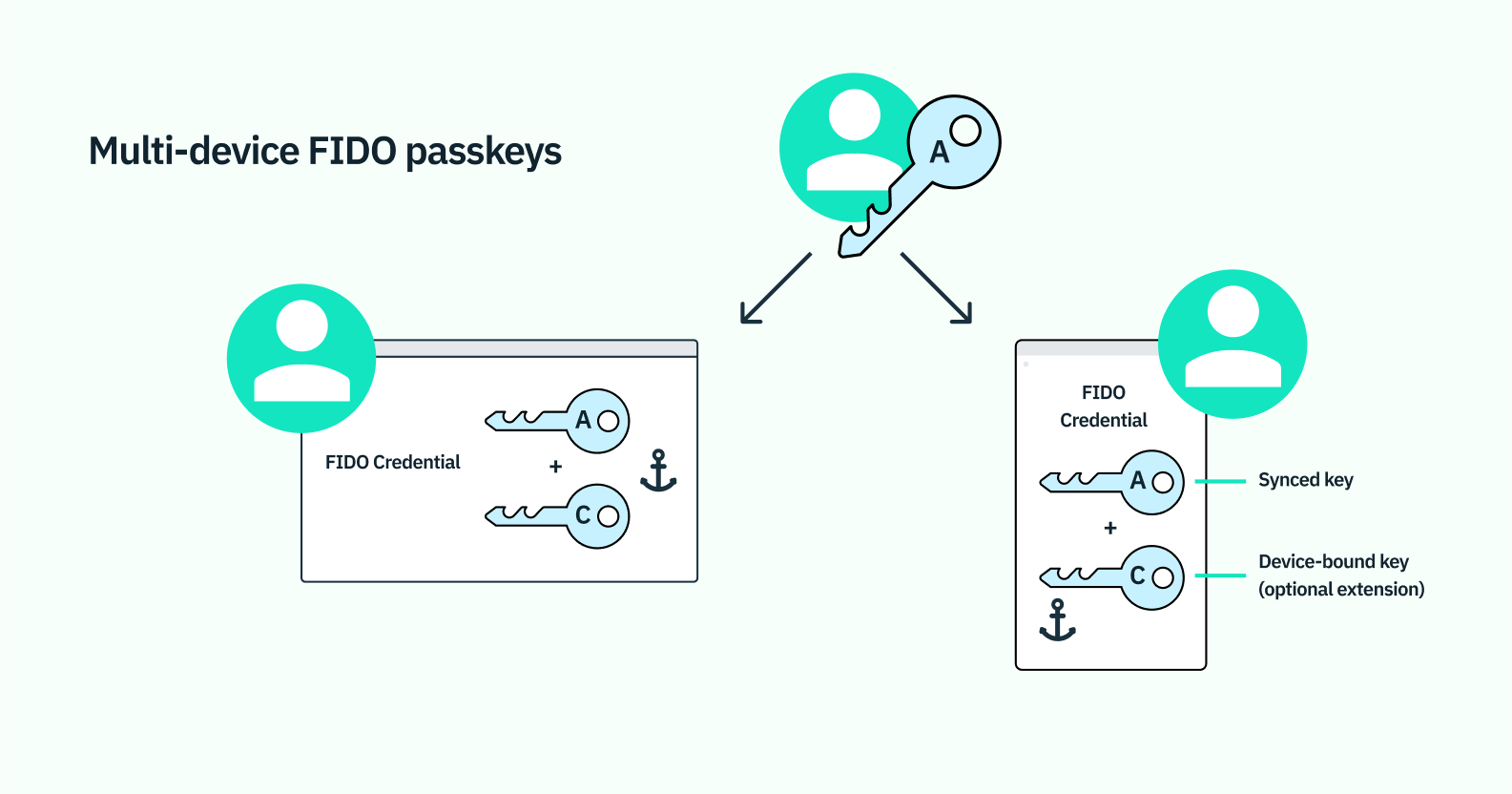

- 클라우드 동기화: Apple의 iCloud Keychain, Google 계정 등의 클라우드 서비스는 패스키를 암호화된 상태로 동기화하여, 사용자가 여러 장치에서 동일한 계정을 사용할 수 있도록 한다.

3. 인증 과정

패스키 인증은 다음과 같은 단계를 따른다:

- 사용자가 로그인 요청을 하면, 서버가 인증 요청(Challenge)을 장치에 보낸다.

- 장치는 사용자의 생체 인증을 통해 개인 키 접근을 허용한다.

- 개인 키가 Challenge를 암호화한 후 서버에 응답한다.

- 서버는 공개 키를 사용하여 응답을 검증하고, 인증을 완료한다.

예시 코드 (FIDO2 기반 WebAuthn)

navigator.credentials.create({

publicKey: {

challenge: new Uint8Array([/* 난수 값 */]),

rp: { name: "Example App" },

user: {

id: new Uint8Array([/* 사용자 ID */]),

name: "user@example.com",

displayName: "Example User"

},

pubKeyCredParams: [{ alg: -7, type: "public-key" }],

}

}).then((credential) => {

console.log("Credential Created:", credential);

});2.3 사용자 경험(UX)을 개선하는 방식

패스키는 복잡한 비밀번호 입력과 기억의 부담을 제거하며, 사용자 경험을 혁신적으로 개선한다. 특히 패스키는 보안과 사용자 경험을 동시에 만족시키며, 특히 기술에 익숙하지 않은 사용자에게도 직관적인 인터페이스를 제공한다.

1. 간단한 로그인 과정

- 전통적 비밀번호: 사용자는 매번 비밀번호를 입력해야 하며, 잊어버릴 경우 복구 절차가 필요하다.

- 패스키: 사용자는 지문, 얼굴 인식, PIN 입력으로 간단히 로그인할 수 있다.

- 예: Apple Passkeys는 Face ID를 통해 사용자를 인증한다.

2. 다중 장치 동기화

클라우드 동기화를 통해, 사용자는 새로운 장치에서도 별도의 등록 과정 없이 계정을 사용할 수 있다.

- Apple iCloud Keychain: 패스키를 암호화된 상태로 동기화하여, 모든 Apple 기기에서 사용 가능

- Google 계정: 패스키를 Google 계정에 연결하여 Android와 Chrome 환경에서 원활한 인증 제공

3. 피싱 및 인증 오류 감소

패스키는 인증 과정을 자동화하여, 사용자가 피싱 사이트에 정보를 입력하거나 복잡한 비밀번호를 잘못 입력하는 문제를 방지한다.

4. 빠른 복구 및 사용성 개선

패스키를 잃어버린 경우에도, 클라우드 동기화나 백업을 통해 간단히 복구 가능하다.

- 예시: 새로운 장치에서 기존 장치의 인증을 통해 패스키를 전송받는 방식.

사용자 경험 개선 예시

- 기존: 사용자가 비밀번호와 2단계 인증 코드를 기억하고 입력해야 함

- 패스키: 사용자는 생체 인증 한 번으로 로그인 완료

3. 패스키와 보안

3.1 비밀번호 기반 공격의 방어

패스키는 기존 비밀번호를 대체하여, 비밀번호 기반 사이버 공격에 강력한 방어책을 제공한다. 패스키는 기존 비밀번호 방식에서 발생하던 보안 문제를 기술적으로 차단하여, 사용자와 서비스 제공자 모두의 보안을 강화한다.

1. 비밀번호 기반 공격의 한계

- 크리덴셜 스터핑(Credential Stuffing): 유출된 사용자 계정 정보를 활용하여 여러 서비스에 무차별적으로 로그인을 시도

- 사전 공격(Dictionary Attack): 예측 가능한 비밀번호를 조합하여 인증을 시도

- 브루트포스 공격(Brute-Force Attack): 모든 가능한 비밀번호를 대입하여 계정을 탈취

- 재사용 위험: 사용자가 동일한 비밀번호를 여러 서비스에서 사용할 경우, 하나의 유출이 전체 계정으로 확산

2. 패스키를 통한 방어

패스키는 비밀번호가 없는 인증 방식으로, 위와 같은 공격을 근본적으로 차단한다.

- 유출 불가능: 개인 키는 사용자의 장치에만 저장되므로 서버 데이터베이스가 유출되어도 악용할 수 없다.

- 난수 기반 인증: 패스키는 매번 고유한 난수를 생성하여 인증하므로, 크리덴셜 스터핑이나 사전 공격이 불가능하다.

- 브루트포스 방지: 개인 키는 하드웨어 보안 모듈(Secure Enclave, TPM 등)에 저장되며, 접근이 제한적이다.

3.2 피싱 및 크리덴셜 스터핑 방지

패스키는 피싱과 크리덴셜 스터핑 같은 최신 사이버 공격에도 효과적인 방어를 제공한다. 패스키는 사용자가 피싱에 속거나 데이터베이스가 유출되더라도, 크리덴셜 정보를 보호하여 사이버 공격을 차단한다.

1. 피싱(Phishing) 방지

패스키는 사용자 인증 과정에서 피싱 사이트를 무력화한다.

- 전통적 비밀번호 방식: 사용자가 피싱 사이트에 비밀번호를 입력하면, 공격자는 이를 악용하여 실제 계정에 접근

- 패스키 방식:

- 인증 과정에서 서버가 고유한 난수(Challenge)를 제공

- 패스키는 서버의 공개 키와 연결되어 있으므로, 올바른 서버가 아닌 경우 인증이 실패

- 사용자는 개인 키를 피싱 사이트에서 사용할 수 없기 때문에 계정 탈취가 불가능

2. 크리덴셜 스터핑 방지

크리덴셜 스터핑은 동일한 계정 정보를 여러 사이트에서 재사용하는 사용자를 대상으로 한 공격이다.

- 비밀번호 방식: 한 서비스에서 유출된 비밀번호가 여러 서비스로 확산

- 패스키 방식:

- 공개 키는 각 서비스별로 고유하며, 서로 교환되지 않는다.

- 개인 키는 장치 내에 안전하게 저장되어 서비스 간 연결이 불가능

3.3 패스키의 장점과 보안 취약점

패스키는 보안과 편의성을 모두 제공하지만, 일부 잠재적인 취약점도 존재한다. 패스키는 기존 비밀번호 방식의 보안 문제를 대체하며, 장치 기반 인증 방식의 잠재적 취약점을 기술적으로 보완하고 있다.

1. 패스키의 보안적 장점

- 데이터 유출 방지: 개인 키는 서버에 저장되지 않고 장치 내부에서 보호되므로, 서버 유출 사고에서도 안전

- 무결성 보장: 공개 키를 통해 인증된 서버와 통신하므로 중간자 공격(Man-in-the-Middle Attack)에 강하다.

- 비밀번호 관리 불필요: 사용자는 복잡한 비밀번호를 기억하거나 입력할 필요가 없으며, 인증 과정이 간단하다.

2. 패스키의 취약점

- 장치 의존성: 패스키는 사용자의 장치에 저장되므로, 장치 손실이나 고장 시 접근이 어려울 수 있다.

- 대안: 클라우드 백업 및 장치 간 동기화를 활용

- 호환성 문제: 모든 웹 서비스와 플랫폼이 패스키를 지원하지 않으므로, 도입 초기에는 제약이 있을 수 있다.

- 예: 일부 레거시 시스템이나 특정 브라우저 환경에서 지원 부족

- 물리적 보안: 개인 키가 장치에 저장되므로, 장치가 물리적으로 탈취될 경우 보안 위협이 발생할 가능성

- 대안: 생체 인증과 같은 추가 보호 계층을 통해 물리적 접근을 방지

3. 보안 취약점 완화 방안

- 백업 및 복구 체계: 패스키를 안전하게 백업하고 복구할 수 있는 클라우드 동기화 기능 제공

- 다중 인증 활용: 패스키와 추가적인 인증 요소(예: 핀, 이메일 확인)를 결합하여 보안 강화

- 플랫폼 호환성 개선: FIDO2 및 WebAuthn 표준을 활용하여 모든 주요 플랫폼에서 패스키의 지원을 확장

4. 패스키의 활용 사례와 도입 현황

4.1 FIDO2 및 WebAuthn 표준

패스키는 FIDO2 및 WebAuthn(Web Authentication) 표준을 기반으로 설계되었다. 이 표준은 비밀번호 없는 인증을 실현하기 위해 국제적으로 채택된 기술이다. FIDO2 및 WebAuthn은 현재 Google, Apple, Microsoft와 같은 주요 기술 기업과 협력하여 글로벌 표준으로 자리 잡고 있다.

1. FIDO2의 역할

FIDO2는 FIDO 얼라이언스와 W3C(World Wide Web Consortium) 가 공동으로 개발한 인증 표준으로, 다음 두 가지로 구성된다:

- WebAuthn: 웹 애플리케이션에서 패스키를 사용한 인증을 지원하는 API 표준

- CTAP(Client to Authenticator Protocol): 사용자의 인증 장치(예: 스마트폰, 하드웨어 키)와 서버 간 통신을 관리

2. WebAuthn의 작동 방식

WebAuthn은 패스키의 공개 키 암호화 방식을 통해 사용자 인증을 처리한다.

- 등록 과정:

- 사용자가 서비스에 계정을 생성하면, 장치가 공개 키와 개인 키 쌍을 생성한다.

- 공개 키는 서버에 저장되고, 개인 키는 장치에 보관된다.

- 로그인 과정:

- 서버가 난수(Challenge)를 생성하고 사용자 장치에 전달한다.

- 장치가 개인 키로 난수를 암호화하여 서버에 응답한다.

- 서버는 공개 키로 응답을 검증하여 사용자를 인증한다.

3. FIDO2와 WebAuthn의 장점

- 보안 강화: 개인 키는 서버로 전송되지 않으므로, 데이터 유출로부터 안전하다.

- 사용자 경험 개선: 비밀번호 입력 대신 생체 인증(지문, 얼굴) 또는 PIN으로 빠르고 간편하게 인증

4.2 주요 플랫폼(Google, Apple, Microsoft)에서의 패스키 구현

패스키는 Google, Apple, Microsoft 등 주요 플랫폼에서 광범위하게 구현되었으며, 각 플랫폼은 자체 생태계를 기반으로 패스키를 지원한다.

1. Google

- Android와 Chrome:

- Google은 Android 기기와 Chrome 브라우저에서 FIDO2 및 WebAuthn을 완벽히 지원한다.

- 사용자는 Android 기기의 생체 인증(Face Unlock, Fingerprint)을 통해 패스키를 사용 가능

- Google 계정은 패스키를 기반으로 로그인 지원을 제공하며, 다른 장치 간 동기화도 가능

2. Apple

-

iCloud Keychain:

- Apple은 iCloud Keychain을 사용하여 패스키를 동기화하고 저장한다.

- 사용자 계정은 Touch ID, Face ID 등 생체 인증을 사용하여 로그인 가능

- Safari 브라우저와 연동하여, Apple 기기 간 패스키 사용을 간편하게 지원

-

Passkeys 도입 사례:

- Airbnb, PayPal 등과 같은 플랫폼에서 Apple의 패스키 기술을 통해 비밀번호 없는 로그인 지원

3. Microsoft

-

Windows Hello:

- Windows Hello는 패스키를 지원하는 인증 시스템으로, 사용자는 생체 인증(얼굴, 지문) 또는 PIN을 통해 로그인할 수 있다.

- Microsoft 계정과 연동하여 Outlook, Office 365 등 주요 서비스에서 패스키를 사용 가능

-

Azure AD:

- Microsoft의 클라우드 플랫폼 Azure는 패스키를 사용하여 기업용 계정의 인증을 지원한다.

4. 크로스 플랫폼 지원

이들 주요 플랫폼은 크로스 플랫폼 호환성을 제공하며, 사용자가 한 장치에서 생성한 패스키를 다른 장치에서도 사용할 수 있도록 클라우드 동기화를 제공한다.

4.3 패스키 도입 사례(웹 서비스, 금융 등)

패스키는 웹 서비스와 금융 분야에서 활발히 도입되고 있으며, 사용자의 보안성과 편의성을 동시에 만족시키고 있다. 패스키는 다양한 산업군에서 채택되어, 사용자 경험 개선과 보안 강화를 동시에 제공하는 인증 방식으로 자리 잡고 있다.

1. 웹 서비스에서의 패스키 도입

- Airbnb:

Airbnb는 패스키 기반 로그인을 지원하여, 사용자가 비밀번호 없이 숙소 예약과 관리가 가능하도록 한다. - PayPal:

PayPal은 WebAuthn 표준을 통해 패스키 인증을 제공하며, 고객의 결제 과정을 간소화하고 보안을 강화했다. - Dropbox:

Dropbox는 FIDO2 기반 패스키를 활용하여, 클라우드 스토리지 계정의 무비밀번호 인증을 지원한다.

2. 금융 분야에서의 활용

금융 산업은 보안 요구사항이 높아 패스키 도입이 특히 활발하다.

- 은행 로그인:

미국의 주요 은행(Bank of America, Wells Fargo)은 사용자가 생체 인증으로 계좌에 안전하게 로그인할 수 있도록 패스키를 도입했다. - 결제 플랫폼:

- 결제 인증 과정에서 패스키를 활용하여 고객 데이터를 보호.

- 예시: Visa와 Mastercard는 WebAuthn 기술을 결제 서비스에 통합.

3. 기타 도입 사례

- 기업 환경:

Microsoft Azure AD와 Google Workspace는 기업 계정 관리를 위해 패스키 기반 인증을 제공한다. - 교육 플랫폼:

Coursera와 같은 온라인 학습 플랫폼도 패스키를 지원하여, 학생과 교사의 계정 보안을 강화하고 있다.

5. 패스키의 미래와 도전 과제

5.1 비밀번호 없는 시대의 전망

패스키는 "비밀번호 없는 시대"를 실현하기 위한 핵심 기술로 주목받고 있다. 기존 비밀번호 방식은 보안 취약점과 사용자 경험의 한계를 가지고 있었지만, 패스키는 이러한 문제를 해결하면서도 사용자 친화적인 인증 방법을 제공한다. 즉, 비밀번호 없는 시대는 사용자와 기업 모두에게 보안과 편의성을 제공하며, 미래의 디지털 환경에서 중요한 전환점이 될 것이다.

1. 비밀번호 없는 시대의 특징

- 보안 강화: 패스키는 공개 키 암호화를 사용해 비밀번호 재사용, 피싱, 데이터 유출 문제를 근본적으로 차단한다.

- 편리한 인증: 사용자는 비밀번호 입력 없이 생체 인증이나 핀(PIN) 입력으로 간편하게 로그인할 수 있다.

- 효율성 증가: 기업은 비밀번호 관리 비용과 보안 사고 대응 비용을 줄일 수 있다.

2. 산업 전망

- 기술 표준화: FIDO2 및 WebAuthn과 같은 국제 표준이 자리 잡으면서, 패스키는 글로벌 인증 방식으로 확산될 가능성이 높다.

- 도입 확대: Google, Apple, Microsoft 등의 대형 플랫폼뿐만 아니라 중소규모 기업에서도 패스키를 채택하면서 사용자 기반이 점차 확대되고 있다.

- 연계 기술 발전: IoT 및 클라우드 환경에서 패스키의 사용이 증가하여, 다양한 디지털 서비스에서의 채택이 기대된다.

5.2 패스키와 멀티팩터 인증(MFA)의 융합

패스키는 단독으로 사용될 수 있지만, 멀티팩터 인증(MFA)과 결합하여 보안을 더욱 강화할 수 있다.

1. 멀티팩터 인증의 필요성

MFA는 인증 과정을 여러 단계로 나눠 보안을 강화하는 방식이다.

- 요소의 종류:

- 사용자가 알고 있는 것(비밀번호, 핀)

- 사용자가 소유한 것(스마트폰, 하드웨어 토큰)

- 사용자의 고유 특징(지문, 얼굴 등)

- 패스키는 사용자가 소유한 장치와 생체 인증(또는 PIN)을 결합하여, MFA의 일부로 활용될 수 있다.

2. 패스키와 MFA의 결합 방식

- 1차 인증: 장치에 저장된 패스키를 사용하여 서버와 인증

- 2차 인증: 추가적인 요소(예: SMS, 이메일, 하드웨어 키)를 요구하여 인증 절차를 강화

- 예시: 금융 거래에서 패스키로 로그인한 뒤, OTP(One-Time Password) 입력을 통해 추가 인증을 완료

3. 패스키 기반 MFA의 장점

- 피싱 및 크리덴셜 스터핑 방지: 패스키는 사용자 장치에만 저장되므로, 1차 인증 과정에서 보안성이 높다.

- 사용자 경험 개선: 기존 MFA보다 간단하면서도 높은 보안을 제공

- 유연한 통합: 다양한 인증 요소와 결합할 수 있어, 다양한 보안 요구사항에 대응 가능

5.3 보급 확대를 위한 기술적, 문화적 과제

패스키의 잠재력에도 불구하고, 보급 확대를 위해 기술적, 문화적 과제가 남아 있다.

1. 기술적 과제

- 플랫폼 호환성 부족: 모든 플랫폼과 브라우저가 패스키를 완벽히 지원하지 않으며, 레거시 시스템과의 통합도 제한적이다.

- 해결 방안: FIDO2와 WebAuthn 표준을 더 많은 서비스와 플랫폼에 도입해야 한다.

- 장치 의존성: 패스키는 사용자 장치에 저장되므로, 장치 손실이나 고장이 발생할 경우 계정 접근이 어려울 수 있다.

- 해결 방안: 클라우드 동기화 및 안전한 복구 옵션 제공

- 보안 강화: 장치 자체의 보안(예: TPM, Secure Enclave)이 중요하며, 이를 보완하기 위한 추가적인 보호 계층이 필요하다.

- 해결 방안: 이건 뭐... 잘 만들어 봐야지...

2. 문화적 과제

- 사용자 신뢰 부족: 많은 사용자가 새로운 인증 방식에 대한 신뢰가 부족하며, 비밀번호 없는 방식에 익숙하지 않다.

- 해결 방안: 사용자 교육과 홍보를 통해 패스키의 보안성과 편의성을 알리는 것이 필요하다.

- 조직의 도입 저항: 일부 조직은 기존 비밀번호 관리 시스템에 익숙하며, 새로운 기술 도입에 소극적이다.

- 해결 방안: 패스키가 기존 시스템과 어떻게 통합되고, 보안 비용을 줄일 수 있는지 구체적으로 제시해야 한다.

3. 법적/정책적 과제

- 표준 준수 요구: 각국의 데이터 보호 규정(GDPR, HIPAA 등)에 부합하도록 패스키를 설계하고 운영해야 한다.

- 글로벌 협력: 국제적인 협력을 통해 패스키의 기술 표준을 보완하고, 모든 지역에서의 도입을 촉진해야 한다.

6. 마무리

모바일 / 웹 브라우저 등 일상 속에서 흔히 접할 수 있었던 주제인 만큼 피부로 와닿는 지식이 꽤 많았다. 또한 처음 생각했던 의의에 비해 훨씬 더 거창한 목표를 염두에 둔 기술임을 깨닫고 나니 조금은 달리 보이는 듯도 하다. 앞으로도 지속적으로 이런 지식들을 쌓아 가며 세상을 보는 관점을 넓혀 간다면 즐거울 것 같다.