Honey Pot

computer security mechanism set to detect, deflect, or, in some manner, counteract attempts at unauthorized use of information systems

파이널 프로젝트와 구름 딥다이브 과정 수료까지 마치고, 이런저런 일들을 마치다 보니 거의 2달만에 작성하는 것 같다. 언제까지나 Daily로 작성하는 건 힘들겠지만, 그래도 휴학기간 동안은 Daily 작성 기조를 유지해보고자 한다.

아무튼 오늘의 주제는 허니팟이다. 사이버 보안 분야에서 공격자를 유인하여 그들의 행위를 관찰하고 분석하기 위한 중요한 도구인데, 이전의 다른 포스팅에서도 지나가듯 다룬 바 있다.

1. 허니팟의 개요

1.1 허니팟의 정의와 목적

허니팟(Honeypot) 은 사이버 공격자를 유인하고 그들의 행동을 분석하기 위해 고의적으로 취약하거나 민감한 시스템처럼 꾸며진 보안 메커니즘이다. 보통 실제 서비스를 제공하는 시스템처럼 보이지만, 실질적으로는 내부에 중요한 자산이 없고, 공격을 탐지하거나 정보를 수집하기 위한 목적으로 운영된다.

주요 목적은 다음과 같다.

- 공격 탐지: 방화벽이나 IDS를 우회한 침입을 실시간으로 파악

- 공격자 행동 분석: 침입자의 수법, 도구, 명령 등을 관찰하고 패턴화

- 위협 인텔리전스 수집: 최신 악성코드, 공격 트렌드, 취약점 악용 사례 등을 실시간으로 확보

- 보안 훈련 및 테스트: 보안팀의 실습 환경 제공 및 방어 기술 검증

허니팟은 보통 공격자를 속이기 위한 도구이자, 학습과 방어 향상을 위한 센서로 쓰인다.

1.2 허니팟의 역사와 발전 배경

허니팟이라는 개념은 1990년대 중반부터 보안 연구자들 사이에서 주목받기 시작했다. 아래는 그 주요 발전 흐름이다:

-

1990년대: Clifford Stoll의 「The Cuckoo's Egg」(1989)는 해커를 추적하는 과정에서 허니팟 개념을 암시적으로 소개. 이후 Fred Cohen 등이 고안한 "deception tool" 개념을 기반으로 실험적 허니팟이 개발됨.

-

1998년: Lance Spitzner가 설립한 The Honeynet Project 는 본격적인 연구 기반의 허니팟 개발 및 배포를 주도. 해당 프로젝트는 허니팟의 학술적, 기술적 기반을 구축하는 데 큰 기여를 함.

-

2000년대 초반: 로우 인터랙션 허니팟 툴킷인 Honeyd, 하이 인터랙션 허니넷 구축 프레임워크 등이 등장하면서 보편화되기 시작.

-

2010년대 이후: 클라우드 환경, 산업 제어 시스템(ICS), IoT 장비 등 다양한 분야에서의 확장 적용이 이뤄짐. 머신 러닝 기반의 동적 분석 기술도 일부 적용되기 시작함.

1.3 허니팟이 보안 체계에서 갖는 역할

허니팟은 전통적인 보안 시스템과는 다르게 수동적 감시가 아닌 능동적 탐지 및 분석 도구로 활용된다. 일반적인 보안 체계에서 허니팟이 수행하는 역할은 다음과 같다:

-

침입 조기 탐지: 허니팟은 정상 사용자에 의해 접근될 일이 거의 없기 때문에, 외부에서의 접근 시 이를 잠재적 공격으로 간주할 수 있다. 이는 기존 보안 체계의 탐지율을 보완한다.

-

오탐 방지와 노이즈 제거: 실제 서비스 트래픽과 구분된 공간에서 작동하기 때문에 정상 트래픽에 대한 오탐을 줄이고, 노이즈 없는 정확한 위협 정보를 수집할 수 있다.

-

행위 기반 분석 데이터 제공: 정적 서명 기반 방어와는 달리, 공격자가 실제 허니팟 내부에서 어떤 명령을 내리는지, 어떻게 시스템을 스캔하거나 악용하는지를 실시간으로 기록함으로써 행위 기반 위협 분석이 가능해진다.

-

취약점 탐지 및 위협 트렌드 분석: 최신 익스플로잇, 자동화 공격 도구, 악성 스크립트 등을 포착하여 위협 인텔리전스 데이터로 활용할 수 있다.

-

보안 솔루션 학습 데이터 제공: 머신 러닝 기반 보안 탐지 시스템 개발을 위한 훈련 데이터셋 확보에도 기여한다.

2. 허니팟의 유형과 특성

2.1 로우 인터랙션(Low-Interaction) 허니팟

로우 인터랙션 허니팟은 제한된 수준의 서비스나 포트만을 시뮬레이션하는 허니팟이다. 공격자는 시스템과 간단한 수준의 상호작용만 가능하며, 실제 운영 체제나 애플리케이션이 동작하지 않는다.

-

예시 도구: Honeyd, Cowrie (SSH 및 텔넷 에뮬레이터), Dionaea (악성코드 수집용)

-

장점:

- 설치와 운영이 간단하며 자원 소모가 적음

- 공격자가 시도하는 기본적인 스캔, 자동화 도구 탐지에 유리

-

단점:

- 공격자의 정교한 행위나 익스플로잇을 유도하거나 분석하기 어려움

- 탐지된 행위가 제한적이기 때문에 심화 분석이 불가능

-

활용 사례: 포트 스캔 탐지, 악성코드 수집용 센서, 대규모 허니팟 네트워크 구축

2.2 하이 인터랙션(High-Interaction) 허니팟

하이 인터랙션 허니팟은 실제 운영체제를 포함하거나, 실제 서비스를 실행하는 등 공격자에게 완전한 상호작용 환경을 제공하는 허니팟이다. 공격자는 일반 시스템처럼 완전히 접근하고 조작할 수 있다.

-

예시 도구: QEMU 기반 가상 머신, VMware + 실제 OS, Cuckoo Sandbox 등.

-

장점:

- 공격자의 정교한 동작, 익스플로잇, 루트킷 설치, 후속 활동 등 전체 행위 흐름을 관찰할 수 있음

- 신종 공격 탐지 및 악성코드 분석에 유리

-

단점:

- 구축과 유지 비용이 높고, 침해 시 내부 네트워크로의 확산 위험 존재

- 샌드박싱 또는 가상환경 탐지 기술에 의해 회피 가능성 존재

-

활용 사례: 침해 사고 분석, APT 그룹 행위 연구, 정교한 보안 솔루션 개발

2.3 미디엄 인터랙션 허니팟 (보충)

미디엄 인터랙션 허니팟은 로우와 하이의 중간 정도의 상호작용을 제공하며, 실제 서비스의 핵심 기능을 에뮬레이션하여 보다 현실적인 반응을 제공하는 형태다.

-

예시 도구: Cowrie (SSH 명령 응답 시뮬레이션 포함), Glastopf (웹 애플리케이션 공격 탐지)

-

특징:

- 커맨드 응답, 간단한 파일 생성 등 제한된 상호작용 제공.

- 리소스 소비는 낮지만 분석 정보는 풍부함

-

장점:

- 고위험 없이 더 많은 행위 관찰 가능

- 기본적인 익스플로잇과 명령 기반 공격에 대한 분석 가능

-

단점:

- 실제 커널 수준 행위나 사용자 환경 조작까지는 불가능

2.4 스팸 트랩(Spam Trap)과 허니넷(Honeynet)

스팸 트랩은 이메일 스팸을 탐지하고 분석하기 위해 고의로 공개된 이메일 주소나 서버를 사용하는 특화된 허니팟이다.

-

기능: 스팸 발송자 IP 수집, 악성 URL 및 첨부파일 분석.

-

활용: 이메일 보안 솔루션 테스트, 스팸 필터 강화, 피싱 도메인 식별.

허니넷(Honeynet) 은 하나의 허니팟이 아닌, 여러 대의 허니팟과 감시 시스템이 연결된 네트워크 전체를 시뮬레이션한 환경이다.

-

특징:

- 로우/하이 인터랙션 허니팟 혼합 운영 가능

- 다양한 트래픽 유형, 공격 경로를 포괄하여 더 복잡한 분석 수행

-

도구: Honeywall (트래픽 제어 및 로깅), The Honeynet Project 배포 툴킷

2.5 물리적 vs 가상 허니팟

물리적 허니팟은 실제 하드웨어 장비에 설치된 시스템으로 구성된 허니팟이다. 반면 가상 허니팟은 VMware, VirtualBox, QEMU 등 가상화 기술을 이용하여 구성된다.

| 구분 | 물리적 허니팟 | 가상 허니팟 |

|---|---|---|

| 성능 | 고성능, 하드웨어 수준 제어 | 자원 절약, 유연한 테스트 |

| 탐지 가능성 | 낮음 (실제 시스템이므로) | 일부 고급 공격자에게 탐지될 수 있음 |

| 구성 유연성 | 하드웨어 제약이 큼 | OS/환경 전환 쉬움 |

| 활용 예 | IoT/ICS 분석, 실제 공격 유도 | 대규모 네트워크 시뮬레이션, 자동화 운영 |

- 선택 기준

- 정교한 공격자 관찰 → 물리적 환경 선호

- 광범위 트래픽 분석 및 자동 수집 → 가상 환경 활용

3. 허니팟의 구축과 배포

3.1 허니팟 구축을 위한 주요 도구 및 소프트웨어

허니팟 구축에 사용되는 도구들은 상호작용 수준, 대상 공격 유형, 수집 목적에 따라 다양하다. 아래는 범용적으로 사용되는 주요 도구들이다:

-

Low-Interaction 허니팟 도구

- Dionaea: 악성코드 수집에 최적화된 허니팟으로 SMB, HTTP, FTP 등 다양한 프로토콜을 지원.

- Cowrie: SSH 및 Telnet 인터페이스를 에뮬레이션. 공격자가 로그인하면 명령을 실행하고, 파일 다운로드 행위 등을 로깅.

- Glastopf: 웹 애플리케이션 공격을 유도하기 위한 HTTP 기반 허니팟. SQLi, RFI, LFI 등을 탐지.

-

High-Interaction 허니팟 도구

- QEMU/KVM/VirtualBox + 실제 OS: 실제 운영체제를 실행하여 공격자의 정교한 행위를 관찰.

- Cuckoo Sandbox: 악성코드 동적 분석 환경으로, 자동화된 샌드박스를 구성해 허니팟처럼 활용 가능.

-

허니넷 구성 도구

- Honeywall (Roo): Honeynet 프로젝트에서 제공하는 네트워크 기반 로깅 및 제어 툴.

- MHN (Modern Honey Network): 여러 종류의 허니팟 데이터를 중앙에서 수집하고 시각화할 수 있도록 구성된 프레임워크.

-

분석 및 시각화 도구

- ELK Stack (Elasticsearch, Logstash, Kibana): 허니팟 로그 데이터를 수집·분석·시각화.

- Splunk, Graylog: 로그 분석과 상관관계 분석에 활용.

3.2 네트워크 내 허니팟 배치 전략

허니팟을 효과적으로 운영하려면 네트워크 내 어디에 어떻게 배치하느냐가 중요하다. 주요 전략은 다음과 같다:

-

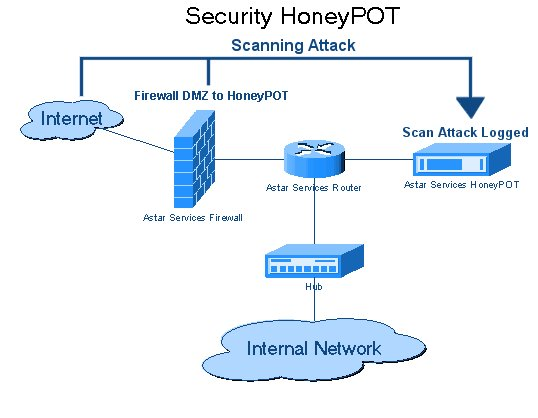

DMZ (De-Militarized Zone) 배치

- 웹 서버, 메일 서버 등 외부에 노출된 영역에 허니팟을 배치하여 외부 공격자를 유인.

- 외부 공격 흐름을 관찰하기 좋지만 내부 공격 탐지에는 부적절할 수 있음.

-

내부 네트워크 배치

- 중요 자산 주변에 배치하여 내부자 혹은 내부로 침입한 공격자를 탐지.

- 데이터 유출 시나리오, 횡적 이동 탐지에 효과적.

-

하이브리드 배치

- DMZ 및 내부망 양쪽에 허니팟을 설치.

- 외부와 내부의 공격 흐름을 함께 분석할 수 있는 고급 전략.

-

Shadow 네트워크 구성

- 실제 시스템을 모방한 "거울 시스템"을 구성하고 공격자가 착각하게 만들어 유도.

- 고급 위협 그룹(APT) 분석에 적합.

Tip: 허니팟임을 쉽게 탐지당하지 않도록, 네트워크 속성 및 서비스 설정이 실제 환경과 유사하게 구성되어야 한다.

3.3 허니팟의 모니터링, 로깅, 데이터 수집

허니팟의 주된 목적 중 하나는 공격자의 행위 기록 및 분석이다. 이를 위해 고도화된 모니터링과 로깅 시스템이 필요하다.

-

시스템 로그 수집

- syslog, journalctl, auth.log, command history 등을 수집.

- Cowrie는 명령어 입력, 다운로드 시도, 세션 시간까지 모두 로깅함.

-

패킷 캡처 (Packet Capture)

tcpdump,Wireshark,Suricata등을 사용해 네트워크 트래픽을 저장.- TLS 비암호화 트래픽이나 스캔 시도, C2 통신 탐지에 유리.

-

파일 및 변경사항 추적

- 공격자가 업로드하거나 수정한 파일 자동 저장.

inotify,auditd, 또는 Cowrie 내장 기능으로 추적.

-

중앙 수집 시스템 구축

- Logstash + Elasticsearch + Kibana(ELK)를 사용하여 시각화 및 상관관계 분석.

filebeat또는rsyslog를 통해 중앙 서버로 로그 전송.

Tip: 민감 정보(예: 공격자의 IP, 악성파일 hash 등)는 분석에 핵심적이므로 반드시 정제하여 저장한다.

3.4 실제 시스템과 허니팟 간의 격리 기술

허니팟은 공격자와 완전한 상호작용을 허용할 수 있으므로, 격리되지 않으면 내부 네트워크 전체가 위험해질 수 있다. 격리는 가장 중요한 보안 조치 중 하나이다.

-

네트워크 레벨 격리

- 별도의 VLAN, 가상 네트워크, DMZ에 구성.

- 라우팅 제어 및 방화벽으로 외부 네트워크와의 연결만 허용.

-

호스트 기반 격리

- 가상 머신 사용 시 내부 브리지 없이 Host-Only 또는 NAT 설정.

iptables또는ebtables을 통해 트래픽 제어.

-

컨테이너 격리

- Docker 등의 컨테이너 기반 허니팟은 네임스페이스, cgroups 등을 통해 자원 접근을 제어.

seccomp, AppArmor, SELinux 등을 활용하여 시스템 호출 제한.

-

IDS/IPS와의 연계

- 허니팟에 접근하는 모든 트래픽은 IDS/IPS를 거쳐야 하며, 이상 징후는 즉시 알림.

- Snort, Suricata, Zeek(Bro) 등과 연계 가능.

보안 권장 사항

- 허니팟이 침해되어도 내부 시스템에 영향을 주지 않도록 “one-way trap” 구조를 사용.

- 백도어 설치 여부를 대비하여 주기적인 무결성 검사가 필요하다 (

AIDE,Tripwire등 활용).

4. 허니팟의 실제 활용 사례

4.1 공격자 행위 분석 및 전술 도출

허니팟은 공격자의 Tactics, Techniques, and Procedures (TTPs) 를 수집하는 데 매우 유용하다. 공격자가 허니팟에 침입하면, 그들의 행위는 자동으로 기록되어 다음과 같은 분석이 가능하다:

-

명령어 분석:

- Cowrie와 같은 SSH 허니팟은 공격자가 사용하는 명령어를 상세히 로깅하여, 공격 흐름 파악이 가능.

- 예:

wget,curl,chmod +x,nohup등 악성 바이너리 다운로드 및 실행 흐름 파악.

-

행동 패턴 도출:

- 공격자가 특정 경로를 탐색하거나 설정 파일(

.bash_history,/etc/shadow)을 검색하는지 확인. - 백도어 생성 여부, 사용자 추가 등 장기적 권한 확보 시도를 확인할 수 있음.

- 공격자가 특정 경로를 탐색하거나 설정 파일(

-

자동화 도구 식별:

- 특정 봇넷 혹은 공격 툴킷에서 생성하는 명령 시퀀스를 식별.

- 예: Mirai 봇넷은 공통된 Telnet 접근 시도 패턴을 보임.

-

MITRE ATT&CK 매핑:

- 수집된 TTP를 기반으로 MITRE ATT&CK 프레임워크에 매핑하여 공격자의 목표 및 기술 수준 평가 가능.

- 예: Initial Access → Execution → Persistence → Exfiltration 단계를 추적.

결과적으로 허니팟은 단순한 탐지 도구가 아닌, 공격자의 사고방식과 전략을 추론하는 위협 인텔리전스 자산으로 활용된다.

4.2 악성코드 샘플 수집 및 역공학

허니팟은 악성코드 샘플을 직접 수집할 수 있는 귀중한 소스다. 특히, 파일 업로드, 자동 실행 스크립트, C2 연결 등을 통해 다음과 같은 분석이 이루어진다:

-

자동 수집:

- Dionaea, Cowrie 등은 자동으로 업로드 파일 또는 URL 기반 바이너리를 다운로드하여 저장함.

- 저장 시 SHA-256 해시, 다운로드 경로, 접속 IP 등 메타데이터 포함.

-

동적 분석:

- 수집된 악성코드를 Cuckoo Sandbox 같은 환경에 투입해 행위를 분석.

- 파일 시스템 변경, 네트워크 연결, 레지스트리 접근 등의 정보를 파악.

-

정적 분석 및 역공학:

- Ghidra, IDA Pro, Radare2 등을 활용한 이진 파일 분석.

- 공격자 코드 내의 문자열, C2 주소, 암호화 루틴, 키로깅 코드 등 분석.

-

샘플 공유:

- 분석된 샘플은 VirusTotal, MalwareBazaar, AnyRun, HybridAnalysis 등에 업로드되어 타 보안 커뮤니티와 위협 정보 공유 가능.

허니팟을 통한 악성코드 수집은 위협 헌팅(Threat Hunting), IOC(Indicator of Compromise) 생성, 시그니처 업데이트에 매우 큰 기여를 한다.

4.3 침입 탐지 시스템(IDS) 및 위협 인텔리전스 연계

허니팟은 IDS 및 위협 인텔리전스 시스템과 연계되면서 실시간 방어체계에 기여할 수 있다.

-

IDS/IPS 연계:

- Suricata, Snort, Zeek(Bro) 등 IDS에서 허니팟의 트래픽 로그를 실시간 분석.

- 비정상 접근 패턴을 탐지하면 경고 및 차단 규칙 자동 갱신 가능.

-

SIEM 통합:

- Splunk, ELK Stack, Wazuh 등을 통해 허니팟 로그를 중앙에서 관리 및 시각화.

- 다른 보안 이벤트와 상관 분석을 통해 위협의 진짜 우선순위를 파악.

-

Threat Intelligence Feed 구축:

- 허니팟을 통해 수집한 악성 IP, C2 주소, 해시값 등을 IOC로 정제하여 내부 위협 정보 저장소에 추가.

- 공유 가능한 STIX/TAXII 포맷으로 변환하여 타 기관과 공유 가능.

-

자동화된 대응 시스템:

- SOAR(Security Orchestration, Automation and Response) 시스템과 연동하여 특정 공격 시 방화벽 차단, 관리자 경고, 티켓 생성 등을 자동 처리.

핵심 이점: 허니팟은 단순 수동 관찰 도구를 넘어, 능동적인 사이버 방어 인프라의 일부로 활용 가능하다.

4.4 기업 및 기관에서의 운영 사례

실제 기업이나 공공기관에서도 허니팟은 정보보호 체계 내 중요한 요소로 자리 잡고 있다. 운영 목적과 방식은 다양하다:

-

공공기관 (예: 국가 CERT, 국방부, 연구기관)

- 공격 트렌드 분석과 국가 차원의 위협 인텔리전스 확보.

- 예: 한국인터넷진흥원(KISA)도 국가 침해사고 탐지 목적의 허니팟을 운영함.

-

금융권 (은행, 카드사 등)

- 계좌 탈취, 피싱, 웹 기반 공격 탐지 및 대응 시나리오 수립.

- 실제 웹 서비스와 유사한 미끼 시스템을 활용해 내부 보안 대응력 테스트.

-

보안 전문 기업

- 실시간 위협 모니터링 서비스 제공을 위해 수십~수백 개의 허니팟을 분산 운영.

- 각국 공격자의 TTP, 신종 악성코드 등을 빠르게 수집하고 분석.

-

산업 제어 시스템(ICS)/SCADA 환경

- 공장 자동화 시스템에 위장된 PLC 또는 RTU 허니팟을 배치하여 내부 위협 탐지.

- 실제 작동하지 않지만, HMI 인터페이스와 통신하는 것처럼 보이도록 설계.

운영 시 주의점: 현실적인 구성과 공격자 유인을 위한 콘텐츠가 중요하며, 내부망에 대한 안전한 분리와 철저한 모니터링이 필수다.

5. 허니팟 운영 시 법적 및 윤리적 고려사항

5.1 개인정보 보호 및 로그 처리상의 법적 책임

허니팟은 공격자의 활동을 감시하고 분석하기 위해 트래픽, 명령어, 파일, IP 주소, 인증 시도 기록 등을 수집하게 되며, 이 과정에서 개인정보 혹은 준(準)개인정보가 포함될 가능성이 있다. 이에 따라 다음과 같은 법적 고려가 필요하다.

-

국내법 기준 (개인정보보호법, 정보통신망법 등):

- 공격자의 IP, 로그인 ID, 인증 정보, 사용된 파일명 등은 특정인을 식별할 수 있는 정보로 간주될 수 있음.

- 따라서 "정보 수집의 목적과 범위", "저장 기간", "3자 제공 여부" 등에 대한 내부 정책이 명확해야 하며, 가능하면 익명화 처리를 병행해야 함.

-

보안 로그 관리 책임:

- 허니팟의 로그가 기업 보안시스템과 통합될 경우, 로그 접근권한 관리, 암호화 저장, 무결성 보호가 필수적임.

- 특히 로그 조작 및 유출 시 형사적 책임이 따를 수 있음 (예: 로그를 통해 해커 정보를 유출하거나 상업적으로 이용할 경우).

-

국외 기준 사례:

- 미국의 경우, 허니팟 로그가 제3자의 법적 증거로 사용되는 일이 종종 있으며, 이때는 Chain of Custody 확보가 필요함.

- GDPR(EU General Data Protection Regulation)은 IP 주소도 개인정보로 간주하므로, 유럽 사용자 대상의 허니팟에는 엄격한 보안 기준이 적용됨.

실무에서: 허니팟 로그는 최소 수집 원칙, 기한 종료 후 파기, 별도 저장소 분리, 접근 감사 기록 유지 등을 기본 정책으로 채택해야 한다.

5.2 엔트랩먼트(Entrapment) 논란과 윤리 문제

허니팟은 본질적으로 공격자를 유인하는 장치이므로, 다음과 같은 윤리적 및 법적 문제가 논란이 된다:

-

엔트랩먼트(함정수사) 개념:

- 형사법적 개념의 '엔트랩먼트'는 수사기관이 의도적으로 범죄를 유도하여 처벌하는 행위를 의미하며, 일부 국가에서는 불법으로 간주.

- 민간 기업이나 연구기관이 허니팟을 운영하는 경우, 엔트랩먼트에 해당하지 않는다는 입장이 많지만, 유도 행위가 노골적일 경우 논란이 될 수 있음.

-

도덕적 회색지대:

- 공격자가 허니팟이라는 사실을 모르고 접근하여 개인정보, 인증 정보 등을 남겼을 때, 이를 연구 목적으로 활용하는 것이 윤리적으로 정당한가?

- 또한 실제로 피해가 없는 시스템임에도 불구하고 공격자를 고발하거나 제재할 수 있는가에 대한 논의도 존재함.

-

정책적 해결 방안:

- 허니팟의 목적이 탐지 및 방어를 위한 합리적 수준인지, 아니면 공격자를 일부러 함정에 빠뜨리는 행위인지 판단 기준이 필요.

- "적극적인 유도"가 아닌 "비활성 시스템에 대한 수동적인 기록"에 한정하는 것이 일반적으로 권장됨.

실무에서: 허니팟 운영에 있어 공격자가 실질적으로 피해를 입지 않도록 주의하고, 도발적 메시지, 유도성 링크 삽입 등은 피하는 것이 좋다.

5.3 허니팟 운용을 위한 정책 수립과 가이드라인

허니팟은 기술적 시스템이지만, 안전하고 합법적으로 운용되기 위해서는 반드시 조직 차원의 명확한 정책 및 절차가 필요하다. 다음은 주요 구성 요소다:

-

운영 목적 명시:

- 허니팟을 통해 어떤 정보를 수집하고, 이를 어떻게 분석·활용할 것인지에 대한 목적을 문서화.

- 예: 내부 침입 시도 탐지, 외부 위협 트렌드 분석, 보안 솔루션 테스트용 등.

-

운영 범위 및 위치 지정:

- 네트워크상에서 허니팟이 위치한 영역, 방화벽 룰, 허용 포트 등을 명확히 설정.

- 생산 환경과 분리되어야 하며, 내부 시스템에 대한 영향 최소화 필요.

-

접근 제어 및 로그 관리 정책:

- 허니팟 관련 데이터에 접근할 수 있는 담당자, 분석가, 보안 관리자 권한 구분.

- 로그의 보존 기간, 암호화 저장, 외부 공유 기준 등도 포함해야 함.

-

침해사고 대응 연계 프로세스:

- 허니팟에서 탐지된 이벤트가 실제 위협일 경우, 내부 CSIRT(Computer Security Incident Response Team) 또는 CERT와 연동.

- 허위 경보(False Positive) 관리, 자동화된 블랙리스트 반영 여부 등도 사전에 결정.

-

법무/윤리 담당 부서 협의:

- 허니팟 구축 전, 법무팀과 개인정보보호 담당자의 사전 검토 필요.

- 특히 민감정보가 수집되는 환경이라면, 별도의 가명화 처리 및 보관 정책이 필수.

국내 예시: KISA(한국인터넷진흥원)는 사이버 위협 정보 수집을 위한 허니넷 운영 시, 내부 정보보호 정책과 연계된 별도 관리체계를 운영하고 있으며, 로그와 탐지 이벤트를 외부로 공유할 때는 비식별화를 원칙으로 하고 있다.

6. 마무리

오랜만에 돌아오니 Daily CS 작성도 생각보다 굉장히... 재밌었다(?). 구름 교육도 종료되고, 자격증 공부와 함께 완전한 자유 속에서의 자기계발을 맛보니 더 그런 것 같다.

참고로 이 글을 쓰는 지금은 4월 14일 밤인데, 밖에는 눈이 오고 있다... 4월 중순에 0도 맞아 이거?